技術用語の説明

情報セキュリティに関する技術用語は非常に多く、毎年新種のサイバー攻撃が出現するとそれに伴って、新しい技術用語がでてきますので、すべての用語を網羅することはできません。ここでは、現在の主要なものだけを集めて、情報セキュリティ初心者でも、ある程度概要がつかめるようにとの意図で簡単に用語の説明をしております。

とりあげた用語は以下のとうり21用語となっています。

| 物理的アクセス制限 | ファイアウォール | IDSとIPS |

| IDSとIPS | WAF | DMZ |

| SSL/TLS | HTTPS | WPA2 |

| VPN | ペネトレーションテスト | ワンタイムパスワー |

| シングルサインオン | 耐タンパ性 | セキュリティデザイン |

| セキュアブート | リスクベース認証 | ブロックチェーン |

| バイオメトリクス認証 | 2要素認証 | 2段階認証 |

物理的アクセス制限・アクセス権

もっとも一般的に、会社の入館にIDカード、顔認証などを使用して、情報端末にアクセスできる人を限定すること。次に社員であっても、部門、個人ごとにアクセスできる情報を設定コントロールすること。

ファイアウォール

ファイアウォールは、ネットワークの通信において、その通信をさせるかどうかを判断し許可するまたは拒否する仕組みです。しかし、その通信をどう扱うかの判断は、通信の送信元とあて先の情報を見て決めており、通信の内容は見ていません。これを荷物の配送にたとえると、送り主とあて先などの情報は見ているが、その荷物の中身は見ていないということになります。インターネットの世界では、外部のネットワークからの攻撃や、不正なアクセスから自分たちのネットワークやコンピュータを防御するためのソフトウェアやハードウェアを、ファイアウォールと呼びます。

現在のファイアウォールには、大きく分けて2種類あります。ひとつは家庭などで利用する、単体のコンピュータを防御することを目的としたパーソナルファイアウォールで、もうひとつは、企業や家庭のネットワーク全体を防御するファイアウォールです。

パーソナルファイアウォールは、クライアントのコンピュータに導入するソフトウェアです。パーソナルファイアウォールは、そのコンピュータに対して、インターネットからの不正な侵入を防いだり、ウイルスの侵入を防御したり、自分のコンピュータを外部から見えなくしたりすることが可能になります。ソフトウェアのメーカーによっては、ウイルス対策ソフトと組み合せて販売されています。

企業などのネットワークに使用するファイアウォールは、インターネットと社内のLANとの間に設置するものです。この場合のファイアウォールの基本的な機能は、外部からの不正なアクセスを社内のネットワークに侵入させないことです。具体的には、外部からの不正なパケットを遮断する機能や、許可されたパケットだけを通過させる機能を持っています。

ファイアウォールの設置は、外部のネットワークに接続した環境にとっては、必須と言える情報セキュリティ対策です。ただし、ファイアウォールを設置しても、それがネットワークに関する完全な情報セキュリティ対策になるわけではありません。あくまでも、ネットワークに対する攻撃や不正アクセスに関する情報セキュリティ対策のひとつとして考える必要があります。

IDSとIPS

IDS、IPSはともに企業や組織のネットワーク/サーバへの不正な侵入に対するセキュリティを確保する仕組みです。

IDS(不正侵入検知システム)

IDSはIntrusion Detection Systemの略称で、不正侵入検知システムとも呼ばれるセキュリティ確保の仕組みです。

インターネットに公開するサービスへアクセスしてくる通信は、クライアントからの正当なデータの要求の場合も、悪意を持ったサイバー犯罪者からの不正侵入の場合もあり得ます。クライアントからの正当な要求の場合もあるわけですから、サービスを設置しているサーバやネットワークに対する通信を全て不許可とするわけにはいきません。ファイアウォールでは接続を許可し、正常な通信と異常な通信の区別なく、サーバやネットワークにはアクセスされることになります。

しかし、当然ながら、悪意を持ったサイバー犯罪者からの不正侵入を許可するわけには行きません。そこで、IDSを設置することで、通信を監視します。IDSは異常を検出した場合には、管理者へ通知を行います。管理者はこの通知を受けとって、異常な通信をブロックするなどセキュリティを確保するための対処をするきっかけ(トリガー)とすることができます。

IPS(不正侵入防止システム)

IPSはIntrusion Prevention Systemの略称で、不正侵入防止システムとも呼ばれるセキュリティ確保の仕組みです。IPSは、IDSに異常を検知した場合の対処として通信のブロックを行う機能を付加した仕組みです。IDSでは異常な通信を見つけた際には管理者へ通知していましたが、IPSは通知するだけではなく、その通信を遮断するところまでの対応を行います。

IPSはIDSと比べ迅速な対応が実現できる反面、業務影響が大きい仕組みでもあります。設定が不正な場合など誤検知を行うと、即時システムの停止にもつながり得るためです。

IDSでは本来の通信のコピーを監視して、異常を通知することが一般的です。一方のIPSでは異常な通信をブロックする必要があることから、通信経路の間に設置することが必要となります。

WAF

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を突いた攻撃へ対するセキュリティ対策のひとつです。ネットショッピングやゲーム、インターネットバンキングなど、顧客情報やクレジットカード情報に関するデータのやり取りが発生するWebサービスが保護対象となります。WAF導入が必要なケースは、

- ECサイトなどオンラインショッピングの事業を行っている

- 会員制Webサイトなど会員の個人情報を取り扱っている

- Web経由で他社へサービスを提供している

WAFはWebアプリケーション内に直接実装するものではなく、Webアプリケーションの前面やネットワークに配置し、脆弱性を悪用した攻撃を検出・低減する対策です。WAFの形態によっては、複数のWebアプリケーションに対する攻撃をまとめて防御することもできます。WAFは直接管理・改修することができないWebアプリケーションに対策を施したい場合や、Webアプリケーションの脆弱性を修正することが難しい場合に有効です。あるいは修正に時間が掛かるためすぐに対策を採りたい場合にも役立ちます。ファイアウォール(Firewall)は、ネットワークレベルでの対策であり、通信において送信元情報と送信先情報(IPアドレス、ポート番号ほか)を元にして、アクセスを制限するソフトウェアおよびハードウェアのことを指します。ファイアウォールは外部へ公開する必要がなく、社内でのみ使用する情報システムへの外部からのアクセスを制限することは可能です。しかし、外部へ公開する必要のあるWebアプリケーションに制限を掛けることはできません。外部へ公開するWebアプリケーションのセキュリティ対策は、ファイアウォールではなくWAFの範疇となります。

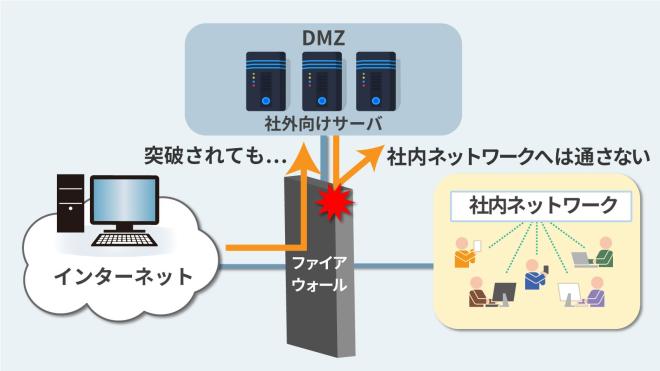

DMZ

MZとは「DeMilitarized Zone」の略で、日本語では「非武装地帯」と直訳されます。もともとは軍事・政治的な用語から転用されたもので、その名の通り「武装しない領域」を意味しており、「武器を持って立ち入らない。軍事的な活動を許さない領域」のことを指しています。

ネットワーク用語と軍事用語のDMZ、どちらにも共通しているのは「危険なエリア」と「安全なエリア」の中間である「緩衝地帯」として機能するということです。危険な地域のすぐそばに大切なものを置いておくのは危ないので、何かトラブルが起きても大丈夫なように緩衝地帯を設けて、そこには大切なものは置かないようにするのです。

コンピュータ・ネットワークの世界における「危険なエリア」とは、インターネットのような安全性が確認できない「外部ネットワーク」などを指します。インターネット上には悪意ある攻撃者などが存在しており、ネット上に開放しているWebサーバやメールサーバはいつ攻撃されてもおかしくない状態です。外部に開かれているサーバを、機密情報等を含む内部ネットワークと同じ場所に置いてしまうと、サーバが攻撃を受けた際に内部ネットワークにも侵入されるリスクがあります。

そこで、DMZという隔離された領域を設けて、外部ネットワークからアクセスを受ける領域を内部ネットワークから切り離します。

より身近な例でいえば、「家の玄関ドアから門扉までの庭などの空間」や「共用玄関のあるマンションのエントランスホール」の方が感覚的には近いかも知れません。そこは自分たちの敷地内でありながら、外部の人間も内部の人間も入りやすい場所です。しかも、大切なものがあまり置かれていないので泥棒が入っても被害が少なく、不審者がいれば警戒できる場所でもあります。

DMZはこうした空間と同じ役割を持っています。緩衝地帯があることで、大切なものを安全な場所に隔離でき、外から来た人と気軽に交流もできるということです。

HTTPS

HTTP(Hyper Text Transfer Protocol)と、HTTPS(Hypertext Transfer Protocol Secure)はホームページを見るときにどんな通信手段を用いるのかというルールです。URLの始まりが「https://」だと通信内容が暗号化されます。「http://」から始まっていると暗号しないで通信している、ということが分かります。

郵便物にたとえると、HTTPは「はがき」で、HTTPSが「封書」のようなものです。HTTPでやり取りする情報ははがきのように配達系路上の第三者がのぞき見したり、勝手に何かを書き加えたりすることができます。一方、HTTPSの場合は暗号化されて封書のように中身が受け手以外には分からないようになり、安全です。

WPA2

WiFiの初期の暗号化方式はWEPでしたが、解読が簡単でした。WEPは「鍵」と呼ばれる文字列が使われており、その鍵は解析して簡単に見付けられるという脆弱性があります。そこで、WPAは接続中に鍵を変化させる方式を採用し、Wi-Fiセキュリティを強固なものにしましたが、それもまだ解読可能な方式で、それをさらに改善しほぼ解読不可能にしたのがWPA2です。

安全性の高さ+暗号化技術の高さ

WPA2は従来のWEPやWPAよりも安全性が高い暗号化方式で、PSKと呼ばれる複雑な事前共有キーを利用することでセキュリティを高めています。PSKと高度暗号化技術であるAESと併せて使用することで、WPA2の安全性はより高くなると言われています。

SSL/TLS

SSL(Secure Socket Layer)とは、インターネット上でデータを暗号化して送受信する仕組みのひとつです。クレジットカード番号や、一般に秘匿すべきとされる個人に関する情報を取り扱うWebサイトで、これらの情報が盗み取られるのを防止するため、広く利用されています。また、SSLは暗号化に加え、電子証明書により通信相手の本人性を証明し、なりすましを防止するなど、今日のインターネットの安心・安全を支えています。

SSLは、WebサーバとWebブラウザとの通信においてやりとりされるデータの暗号化を実現する技術です。たとえば、インターネットバンキングで利用者登録する場合などは、このSSLを使ったホームページが使われます。ここで入力された情報は暗号化され、金融機関のWebサーバに送られるのです。これにより、通信の途中で情報が盗み見られることを防いでいます。

Webブラウザにより、SSLを使ったサイトに接続するには、http://・・・で始まるアドレスではなく、https://・・・で始まるアドレスのサイトに接続します。SSLを利用したサイトに接続すると、アドレスバーの色が緑色に変わったり錠のマークが表示されたりします。これらにより、SSL通信を使っているサイトかどうかを確認することができます。

電子証明書などの詳細な情報を確認できます。Webブラウザの種類やバージョンによっては、他の場所に保護を示すマークが表示されますので、普段、使用しているWebブラウザではどこにどのようなマークが出るかということを、あらかじめ確認しておくのがよいでしょう。

しかし、外部へ公開する必要のあるWebアプリケーションに制限を掛けることはできません。外部へ公開するWebアプリケーションのセキュリティ対策は、ファイアウォールではなくWAFの範疇となります。

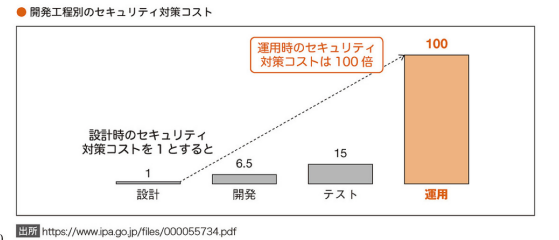

セキュリティバイデザイン(SBD:Security by Design)

多くの製品や機器は企画・設計・開発・運用・廃棄などのライフサイクルを持ちます。セキュリティバイデザインとは、運用中の後付けのセキュリティ対策ではなく、企画・設計の段階でセキュリティ対策を組み込んでおくことで、サイバーセキュリティを確保しておくという考え方です。

NISC(内閣サイバーセキュリティセンター)はセキュリティバイデザインについて「情報セキュリティを企画・設計段階から確保するための方策」と定義しています。

運用に入ってからセキュリティ対策コストは、企画設計段階で行うものに比べてコストが100倍も違うと説明されており、これは非常に大きな差がでてくるものです。

情報セキュリティを企画・設計段階から確保するための方策 (SBD(Security by Design))

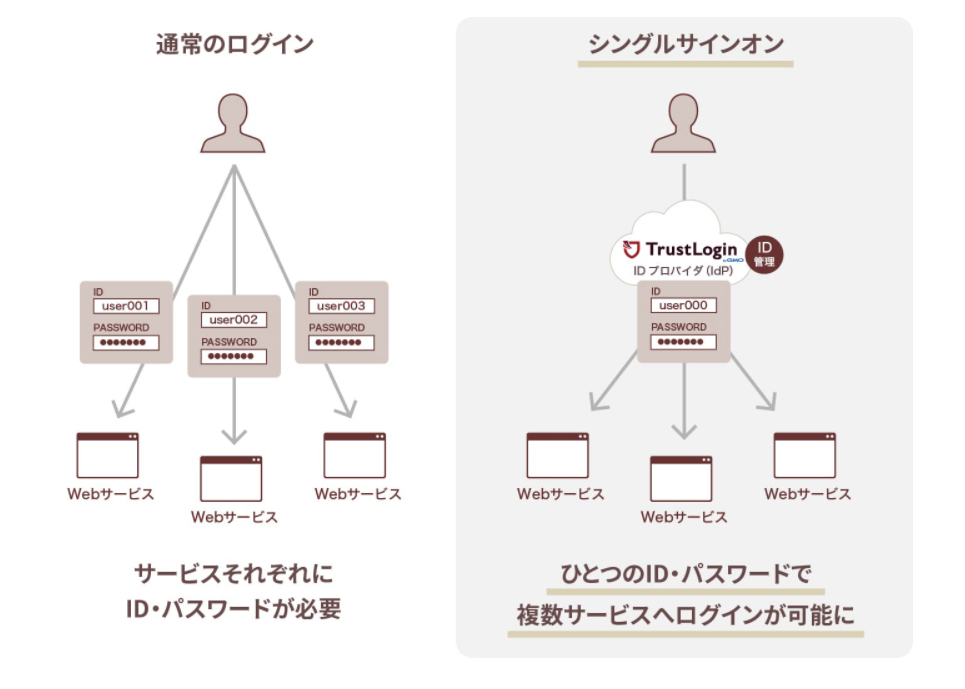

シングルサインオン (SSO)

シングルサインオンとは、1度ユーザー認証 (ログイン) を行うと、以後そのユーザー認証に紐づけられているシステム・サービスを、追加の認証なしで利用できる機能です。

「シングルサインオン(Single Sign-On)」は、「シングル 」と「サインオン」を組み合わせた造語で、「1度システム利用開始のユーザー認証 (ログイン) を行うと、複数のシステムを利用開始する際に、都度認証を行う必要がない仕組み」や「1度の認証で、以後その認証に紐づけられている複数のシステムやアプリ・サービスにも、追加の認証なしで利用できる製品・システム・ツール」を意味します。

シングルサインオンは1度のログインで複数のサービスにログインする仕組みです。仕組みによって以下の5つの方式に分類されます。

- エージェント方式

- リバースプロキシ方式

- 代理認証方式

- フェデレーション方式

- 透過型方式

シングルサインオンには以下のメリットがあります。

- 利便性が向上する

- セキュリティが高まる

- パスワード管理負担の軽減

- 低コストで短期導入できる

通常のID・PW個別ログインの問題

複数のWebサービスや社内システムを取り入れる企業が増えている中、パスワードの管理が課題となるケースが増加しています。社員がそれぞれのツールを使用するためにはIDやパスワードが必要ですが、管理すべきIDやパスワードが増えすぎて、管理が行き届かないケースがあるのです。IDやパスワードを使いまわすこともありますが、セキュリティリスクが高まります。実際に、一つのパスワードが漏れたことから、全てのシステムに侵入されるというケースは珍しくありません。そこで、パスワード管理の煩雑さという課題に対処しつつ、セキュリティ対策もできる方法として、シングルサインオンが注目されているのです。

耐タンパ性

耐タンパ性とは、ハードウェアやソフトウェアのセキュリティレベルをいいます。

タンパとは、tamperに由来し許可なくいじるという意味を持ちます。ハードウェアやソフトウェアのセキュリティレベルを表す指標で、外部から重要データを取り出したり盗み出そうとする行為に対する耐性度合いのこと。耐タンパ性が高いほどセキュリティレベルも高いといえます。

Tamperとはマイコンが使用されている製品を改造、改ざんすることを意味します。最近の電気製品(生活家電や産業機器など)のほとんどにマイコンが使われていますが、これらをハッカーが改造、改ざんしようとした時に、マイコンが自動で改造・改ざんを検知し、阻止することを「タンパ検知」と呼び、こうした処理を自動的に行うハードウェアを「タンパ検知機能」と呼びます。

「タンパ検知機能」が使われる用途として、公共料金のメーター、すなわち電力メーター(電力量計)、水道メーター、ガスメーターなどが挙げられます。メーターが測定した料金データを改ざんしようとして、メーターの筐体を分解しようとした時に、この仕組みが動作するようになっています。

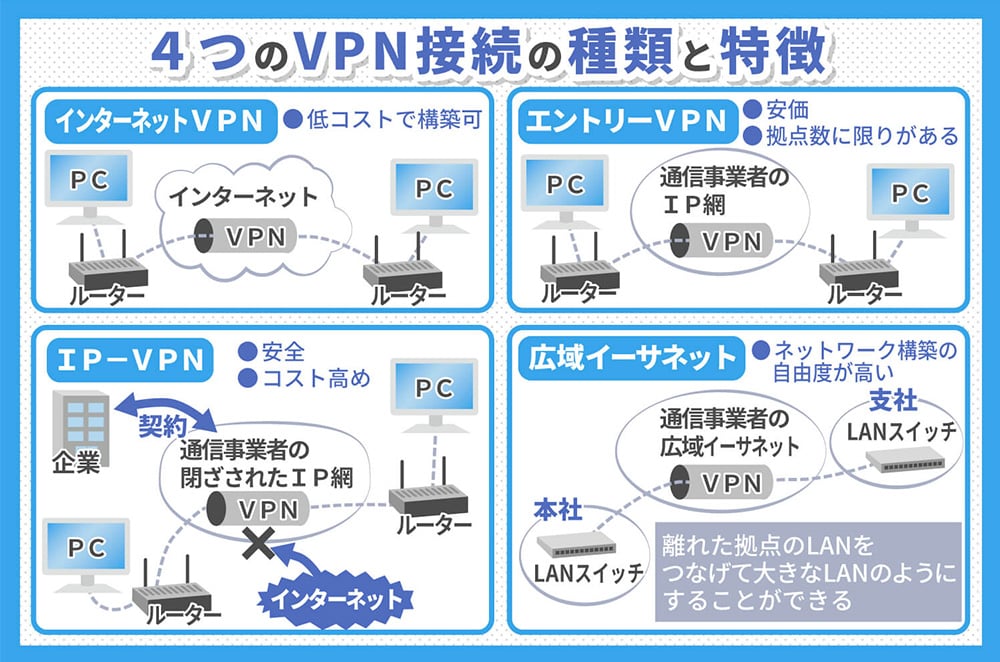

VPN

VPN接続とは、インターネット上に仮想の専用線を設定し、特定の人のみが利用できる専用ネットワークです。接続したい拠点(支社)に専用のルーターを設置し、相互通信をおこなうことができます。

また、「トンネリング」「暗号化」「承認」を設定することで、セキュリティ上安全にデータのやり取りを行うことができます。

専用線とVPNの違い

VPNと比較される接続方法として、専用線が挙げられます。

専用線の特長

特定の人のみが利用できるところは、VPNと同じです。

ただし、接続できる範囲は本社と拠点(支社を)1対1で繋ぐ方法になります。拠点間同士の接続はできません。1社で完全に通信を独占できるため、映像コンテンツや1Gbps以上の帯域を必要とするデータセンター間の通信など、大容量のデータをやり取りしたい場合には、安全性・信頼性が高い専用線が有効です。ただし、専用線は拠点の距離が遠くなるほど、コストが高額になってしまうデメリットがあります。

VPNの特長

VPN接続は、本社と拠点(支社)1対1の通信だけでなく、拠点(支社)同士の通信も可能です。例えば、大阪支社と福岡支社の間でも通信をおこなうことができます。また、拠点(支社)の距離によってコストが高くなることはありません。全国に拠点(支社)が多い企業であっても、セキュリティや安定性を確保しながら、コストを抑えた導入をすることができます。

通信を暗号化できるため、安全に通信ができる

VPNは、セキュアなアクセスをするために必要なトンネリング技術や通信情報の暗号化など、セキュリティを意識したネットワーク構造になっています。そのため、リモートワークなど離れた場所から、社内サーバーやシステムへ安全にアクセスできます。

リモートで社内ネットワークへのアクセスが可能(モバイル端末も可能)

2010年代後半から、働き方が多様化し、リモートワークなどが推奨されています。VPNであれば、PCからはもちろん、モバイル端末からもアクセスすることができます。離れた場所からでもセキュアでスピーディーな通信環境を利用できるため、様々な働き方に対応できます。

低コストで拠点間通信が可能

VPNは、自社と拠点間の通信しかできない専用線と違い、拠点間同士でもセキュアな通信をすることができます。また、構築や維持費がかかる専用線と違い、VPNは仮想ネットワークを利用するので、運用コストが安くなります。また、ルーターも安価な製品が多いので初期費用を抑えられます。

ペネトレーションテスト

ペネトレーションテスト(略称:ペンテスト)とは日本語で「侵入テスト」を意味し、システム全体の観点でサイバー攻撃耐性がどのくらいあるかを試す為に、悪意のある攻撃者が実行するような方法に基づいて実践的にホワイトハットハッカーがシステムに侵入することです。

また、「模擬ハッキング」とも言い、あらゆるハッキング技術やツールを使って脆弱な箇所に攻撃を行い、セキュリティ機能の回避または無効化を試みながらシステム内部へ侵攻出来るかをテストするものです。ペネトレーションテストの差は、ハッキング技術の差により生じるため、ホワイトハットハッカーの経験の差がそのままペネトレーションテストの差として現れます。

ワンタイムパスワード

ワンタイムパスワードとは、その名前の通り一度だけしか使えない使い捨てのパスワードの事です。これまでIDとパスワードを必要とするホームページやサービスでは、あらかじめ設定してあるIDと固定のパスワードを使用してログインするというのが一般的でした。しかし、この方法ではIDとパスワードが流出してしまった場合、悪意のある者に不正にログインされてしまう可能性があります。

一方、ワンタイムパスワードを使用する方法は認証のたびに違うパスワードを使用し、使用されたパスワードは2度と使われません。たとえパスワードが盗聴されたり漏洩したりしても、そのパスワードでは2度はログインすることができないため、セキュリティ的に高い安全性が保たれます。

現在、ワンタイムパスワードの生成方法は主に4つの方法があります。

トークン

トークンとはワンタイムパスワードを生成するための小型の端末のことです。トークンを使うと6桁の数字(パスワード)を生成でき、このパスワードはある一定時間だけ有効で、だいたい30秒から1分ごとに再生成されます。そのため一度生成したパスワードはなるべく早く入力する必要があります。

トークンにはパスワードを生成するためのボタンが付いており、必要な時にパスワードを生成することで使用できます。生成されたパスワードは一定時間が経つと無効になり、再度別の6桁の数字列が表示されます。

スマホアプリ

スマートフォンにアプリとしてインストールするタイプのものあります。スマートフォンがあればトークンを管理する必要がなくなり誰でも利用することができます。主要なネットバンキングでは専用のアプリを提供していることもあります。

メール

自分が普段使用しているメールにパスワードを送信させるタイプもあります。ワンタイムパスワードを使用したいサービスにあらかじめメールアドレスを登録しておき、パスワードが必要な時に登録してあるメールアドレスにパスワードが送信される仕組みです。

音声(電話)

電話を利用する事で音声によるワンタイムパスワードを受信できるものもあります。認証が必要になると予め登録しておいた電話番号に電話がかかってくることを示すメッセージが表示され、それにユーザーが同意すると電話がかかってきて、音声でパスワードが伝えられます。

セキュアブート

セキュアブートとは、コンピュータ起動時の安全性を確保するため、デジタル署名で起動するソフトウェアを検証する機能。UEFI(BIOS)の機能として提供され、OSに関係なく利用できる。

コンピュータのハードウェア制御を司るUEFIの機能の一つで、対応UEFIには出荷時にあらかじめ信頼できる認証局(CA:Certificate Authority)が発行したデジタル証明書が組み込まれている。

コンピュータを起動しようとすると、OSを起動するためのブートローダ、OSカーネル(OSの中核部分)、デバイスドライバなどに付されたデジタル署名をUEFIが自身の証明書を用いて検証する。署名が無い場合はハッシュ値で代用し、あらかじめ登録された有効なハッシュのリストと照合する。

検証の結果、署名が無効であると判断された場合には、ブートローダやOSなどが外部の攻撃者やマルウェアによって不正に改竄されたり差し替えられた偽物である危険性があるため、起動を拒否してエラーメッセージを表示する。セキュアブートを使用することでOSがマルウェアに感染していないかどうかをチェックすることができます。

2013年に仕様が策定されたUEFI 2.3.1から対応しており、主に米マイクロソフト(Microsoft)社のWindows 8以降に対応するコンピュータに導入された。WindowsだけでなくVMwareや著名なLinuxディストリビューションなども対応している。

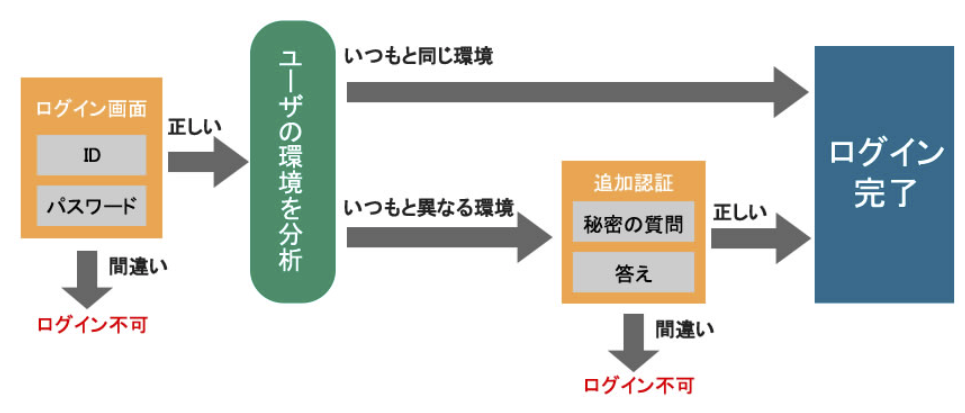

リスクベース認証

簡単な例から説明すると、「ユーザーが普段使っていないデバイスからログインしようとした時に」、ハッキングのリスクが高いとして、追加の認証を要求するシステムです。もう少し一般的な説明は、

「ログインを必要とするシステムにおいて、ユーザのアクセスログなどから行動パターンやOS、IPアドレス、ブラウザの種類などの情報を元にして追加の質問を実施し、より確実な本人認証を行うための方式」です。リスクベース認証により、ネットバンキングやECサイトなどのインターネットサービスを利用時のログイン認証を強化することができます。

環境の要素は(場所、時間、ブラウザ、OS、デバイス、IPアドレスなど)

ログイン認証には「アクティブ認証」と「パッシブ認証」の2つがあります。

リスクベース認証は、普段とは異なる環境からのログインに対して、秘密の質問などの追加のログイン認証を要求する技術です。最近のブラウザにはIDとパスワードを保存する機能がついているものがあります。頻繁に使うシステムに対しては、ブラウザに保存しているIDとパスワードをそのまま利用するだけで、リスクベース認証も要求されずにログイン可能なシステムもあるでしょう。

ブロックチェーン

ブロックチェーンの大きな特徴は、データの改ざんができないということで、セキュリティという観点からは非常にメリットの大きいシステムです。ブロックチェーンに関しては、別の大項目で詳細説明がしてあるので、そちらを参照ください。

バイオメトリクス認証(生体認証)

バイオメトリクス認証とは、指紋など固有性の高い人間の身体的特徴、行動的特徴をデータ化して本人確認に用いる認証方式。暗証番号のように本人の記憶を用いる方式に比べ、原理的に他人による「なりすまし」が難しいが、生体は状態が安定しないことがあり本人の認識に失敗する場合がある。

古来より指紋は本人固有の生体的特徴として利用されてきたが、コンピュータによる指紋認証ではセンサーで表面の模様を読み取って一定の手順で図形的な特徴を符号化し、記録された本人のものと照合する。

指紋以外にも、眼球の黒目部分の皺の模様を用いる虹彩認証や、手のひらや指先の静脈の形状を赤外線センサーなどで読み取る静脈認証、声の特徴を用いる音声認証(声紋認証/声認証)、顔の特徴を用いる顔認証などが実用化されている。ペン型の入力機器で署名させ、その形状や筆圧(筆跡、キーストローク)、速度の変化などを符号化して照合する電子サインもバイオメトリクス認証の一種と言える。

パスワードなど単純な文字列や数字の比較に比べ、センサーを備えた特殊な機器が必要だったり、画像処理などで大量の計算をしなければならないなど仕組みが大掛かりなため、出入国管理や金融機関など業務用の機器やシステムから普及が始まった。

2010年代には装置の小型化やコンピュータの性能向上などが進み、スマートフォンやノートパソコンなどの携帯情報端末での利用者認証などにも利用が広がっている。パスワードなどと組み合わせて二段階認証を構成し、より高いセキュリティを実現する用途にも用いられる。

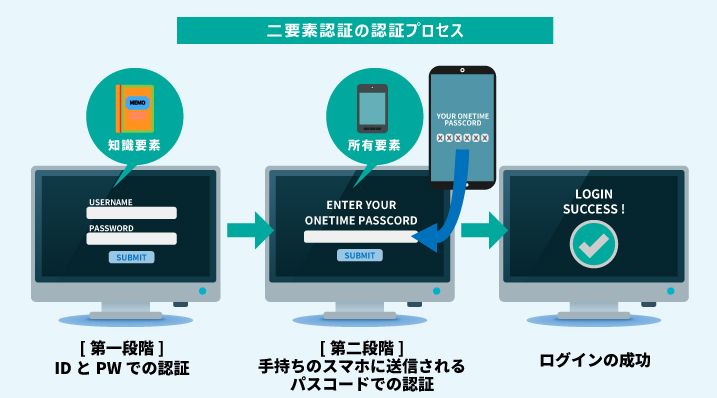

2要素認証

認証の3要素

「NIST 米国国立標準技術研究所の認証ガイドラインSP 800-63-3」において、認証システムは

- 「知識認証(Something you know)」 本人のみが知っている情報(pwなど)

- 「所有認証(Something you have)」本人のみが所有しているもの(トークン、スマホ、)

- 「生体認証(Something you are)」

の3つに分類されています。

二要素認証とは「認証の三要素の中から、異なる二つの要素を組み合わせて行う認証」のこと。一般的に採用されることが多いのは、パスワードによる知識要素と、所有要素もしくは生体要素を組み合わせるものだ。二要素認証の場合は、先述の知識要素のみの組み合わせのように、ただ単に「知っている」だけでは認証が成功せず、「持っている」ことや「身体的特徴」の提示が必要となるため、より厳密に個人を識別できる。

例えば、会員制Webサイトにログインする際に、パスワードで認証を行う。その認証後に手持ちのスマホに送付される、ワンタイムコードを入力して認証する。この場合、ログイン時のパスワードは知識要素、手持ちのスマホを用いることは所有要素に該当する。知識要素と所有要素という二つの要素を用いるため、二要素認証ということになる。

二要素認証は異なる二つの認証要素を用いるので、必然的に二段階の認証となる。このため、異なる要素を使った2回の認証は、二要素認証でもあり、二段階認証でもある。

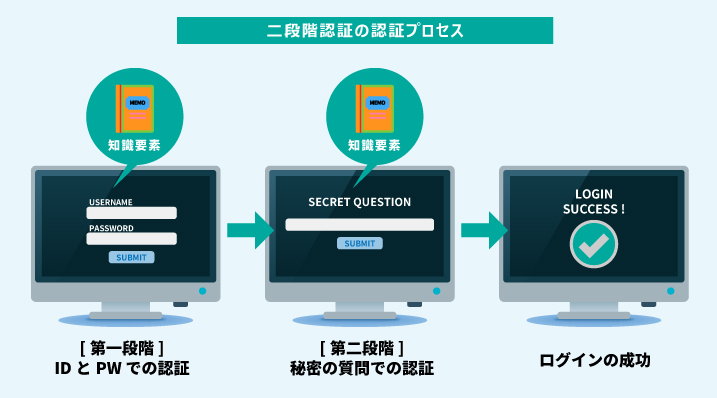

2段階認証

二段階認証とは「二つの段階を経て認証を行う」ことを指す。異なる要素を組み合わせる場合もあるが、同じ要素である二つの情報を用いて二段階で認証する場合もある。複数の段階で認証を行うことによって、認証を破られる確率が乗算的に低くなる。その分、ユーザーによる認証の手間は増えるものの、認証強度は高まるという理屈だ。例えば、パスワードに加え、秘密の質問による認証も組み合わせれば、ブルートフォース攻撃や総当たり攻撃などによる認証突破のリスクを低減できる。

暗号化技術

暗号化技術はISMSで対策を行うに当たり基本となるものです。

暗号化の仕組みは、以下の通りです。

まず、元のデータを暗号のシステムを使い暗号化します。この時に暗号鍵と呼ばれるデータを使用します。このような仕組みで暗号化をすると、元のデータは、まったく違うデータになります。

暗号化されたデータは、同じように暗号のシステムを使い元のデータに戻します。これを復号と呼び、この際に暗号化の時と同じように暗号鍵を使って行います。

つまり、暗号化をするときに使う暗号鍵が非常に重要な役割を果たします。これが他人に渡ってしまうと、暗号化したデータが読まれてしまうことになります。そのため、この暗号鍵は暗号化通信に関係のない人に渡ったりすることがないよう厳重に管理しなければなりません。

Webページの送受信データ、電子メール、無線LANによる通信データにおいても、データを利用者以外にはわからなくするために、さまざまな暗号化技術が使われることがあります。

暗号技術を応用した仕組みとして、電子署名や電子証明書があります。

電子署名を利用することにより、情報の送信元のなりすましやメッセージの改ざんが行われていないことを確認することができます。

電子証明書は、電子署名技術を用いて、Webサイトや電子メールが正しいものであるかを証明するものです。Webブラウザやメールソフトに表示される鍵のマークをクリックして、「証明書の表示」を選択することにより、そのWebサイトや電子メールが正しいものであるかどうかを確認できます。

共通鍵暗号方式(AES)

AESとは「Advanced Encryption Standard」の略で、共通鍵暗号方式の暗号化アルゴリズムの1つです。

前節で説明した「暗号化」と「復号化」では鍵が一緒なわけです。ある鍵を使ってデータを暗号化し、その後に同じ鍵を使ってデータを復号化するので、共通鍵暗号方式と呼ばれます。共通鍵暗号方式には、以下のようなメリットとデメリットがあります。

メリット:共通鍵暗号方式の暗号化にともなう計算はシンプルなため、ファイルやデータの暗号化にかかる処理速度が早い

デメリット:データを送る人の数だけ管理する鍵が増える 「管理の手間」 の問題。送信した鍵が第三者に盗まれる危険があり、 鍵をいかに送るかが大きな課題。基本的に共通鍵を安全に送る方法はない。

公開鍵暗号方式(RSA)

(RSAは、このアルゴリズムを作った開発者3名の頭文字からR. L. Rivest、A. Shamir、L. Adleman)

RSAでは、「暗号化」と「復号化」の鍵を別々に作る(公開鍵と秘密鍵)

公開鍵:誰でも入手できる。複製も可能。

秘密鍵:自分以外には知られない一つしかない鍵

プロセスは、

1. 受信者が秘密鍵を使って公開鍵を作成する

2. 送信者は受信者の公開鍵を取得する

3. 平文(暗号化したい文)を送信者が公開鍵を使い暗号化し送付する

4. 受信者が暗号文を受け取る。

5. 受信者は暗号文を秘密鍵で平文に復号化する

メリット:作る鍵が1つで済むので管理が簡単。鍵を盗まれる危険がない

デメリット:データの暗号化にかかる処理速度が遅い

秘密鍵のやりとりは一切ないので、共通鍵暗号方式のような鍵の送信問題がなく安全。

また、データを暗号化する公開鍵は、文字通りインターネット上で公開されています。

Aさんに限らず、Bさんにデータを送りたい人は、誰も公開鍵を使って暗号化が可能。つまり、人ごとに鍵を増やす必要がないため、非常に管理が簡単になる。

その反面、「データの暗号化にかかる時間=処理速度」は、共通鍵を使った方式よりも遅くなります。

公開鍵暗号方式は、共通鍵暗号方式よりも複雑な計算や処理を必要とするため、データの変換に時間がかかる。

共通鍵暗号方式とはまさに、真逆のメリット・デメリットとなっているわけです。

| 項目/方式 | 共通鍵暗号方式 | 公開鍵暗号方式 |

|---|---|---|

| 処理速度 | 早い | 遅い |

| 安全性 | 低い ※公開鍵暗号方式と比較して | 高い |

| 管理の手間 | 高い | 低い |

| 鍵の作成者 | データの送信者 | データの受信者 |

| 鍵の数 | データをやり取りする人ごと | 1つ |

ハイブリッド暗号方式

この暗号方式は、「共通鍵暗号方式」と「公開鍵暗号方式」を組み合わせた方法。

公開鍵暗号方式は、送りたいデータを暗号化するのに時間がかかるのが、欠点。しかし、ハイブリッド暗号方式では「共通鍵を暗号化して送信する」方式で、共通鍵のデータの大きさは、相手に送るファイルなどのデータよりもずっと小さく処理時間が短縮され、公開鍵の欠点がなくなる。

この暗号化方式を応用したものにSSL通信がある。

デジタル署名

デジタル署名とは、書面上の手書き署名と同等のセキュリティ性を担保するために用いられる「公開鍵暗号技術の一種」を指します。したがって、公開鍵暗号技術としてデジタル署名が導入されている電子契約サービスを利用して契約することで、法的な効力を得られます。

デジタル署名は、公開鍵、秘密鍵を用いて暗号化して送受信するため、偽造・変造のおそれがほとんどなく、セキュリティ性が高い暗号化技術です。したがって、デジタル署名技術が使われている電子契約サービスを使うことで、第三者によるなりすましや、データ内容の改ざんを防止できます。

デメリット

デジタル署名のデメリットとしては、まず、公開鍵・秘密鍵を作成するために認証機関への登録が必要であり、その点で、即時に利用できるものではないという点が挙げられます。また、公開鍵・秘密鍵・ハッシュ関数等の馴染みのない言葉多く、デジタル署名の利用に対する契約相手方の理解が得られにくいという点もデメリットの一つと言えます。

| 送信者 | |

| 1 | 公開鍵と秘密鍵を生成し、受信者に公開鍵を送付 |

| 2 | ハッシュ関数を使用してハッシュ値を算出 |

| 3 | 秘密鍵を使用してハッシュ値を暗号化 |

| 4 | ハッシュ値を署名として付けて送信 |

| 受信者 | |

| 5 | 公開鍵を使用して受信者が暗号化されたハッシュ値を復号 |

| 6 | 同じハッシュ関数を使用してハッシュ値を算出 |

| 7 | 復号されたハッシュ値と算出されたハッシュ値を比較 |

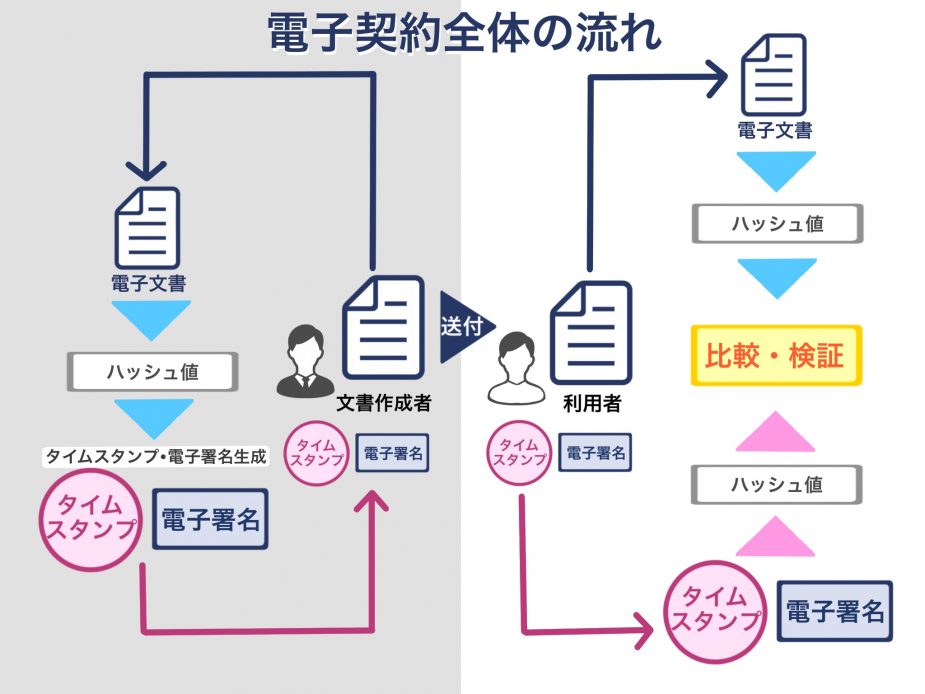

電子証明書

電子文書にはコピーや書き換えが比較的容易にできてしまうという特徴があります。

そのため、契約書類として法的効力を持たせるためには「署名・確認をしたのが本人であること」を厳密に証明しなければなりません。

電子証明書とは電子契約において、本人確認の際に印鑑証明書の役割を果たすものになります。

紙媒体の契約では、押印と印鑑証明書が一致することで本人と認められるのと同様に、電子契約でも電子証明書を用いて本人確認がなされます。

電子契約の中でどのようにおこなわれるのかを以下に電子契約全体のフローとともに図式します。

認証局

認証局とはひとことで言うと「電子証明書」の発行・管理をおこなう機関です。

この電子証明書が電子署名の際の本人確認や非改ざん証明をするために必須となるため、認証局の存在は非常に重要となります。

認証局にも役割別に機関が分かれており、登録局・発行局、検証局があります。また、認証局にも上位と下位があり、それぞれ認証局はルート認証局、中間認証局と呼ばれます。

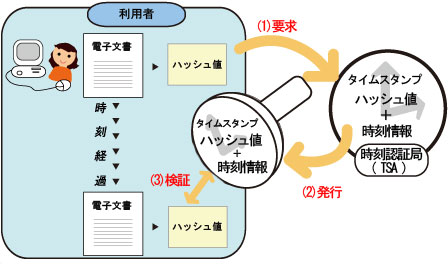

タイムスタンプ

ある時刻にその電子データが存在していたことと、それ以降改ざんされていないことを証明する技術。タイムスタンプに記載されている情報とオリジナルの電子データから得られる情報を比較することで、タイムスタンプの付された時刻から改ざんされていないことを確実かつ簡単に確認することができます。

EOF