イントロダクション

誰もが知っているように、常時膨大な数のサイバー攻撃が世界中で行われております。情報セキュリティの重要性はわかっているのですが、あまりにもサイバー攻撃などの種類が多いので、いったい何をどうしていいのかわからないというのが一般の状況だと推測致します。

リアルタイム Cyber Attack Map

今回は、この混沌とした情報セキュリティの世界のまとめを行いました。個人レベルでも企業レベルでも基礎的な内容を把握することで、将来のシステムの安全性を高めることができます。

まずは、リアルタイムでサイバー攻撃が起こっている状況を視覚的に御覧ください。

下記サイトは、カスペルスキーのウェブサイトです。ブラウザ表示ができない環境の場合もあります。

こちらのサイトは日本への攻撃がリアルタイムでみれます。

最近2021年のセキュリティ問題のトピック(企業が標的)

セキュリティの問題は、メディアでは個人情報の漏洩問題、フィッシング詐欺、クレジットカード不正利用、等々数多くありますが、まずは最近メディアを賑わせた案件をいくつか掲載いたします。

カプコン39万人の個人情報流出

2020年11月16日にお知らせしました通り、株式会社カプコンは、第三者からのオーダーメイド型ランサムウェアによる不正アクセス攻撃を受け、当社グループが保有する個人情報流出の発生を確認いたしました。

この攻撃により、新たに16,406人の流出が確認され、流出可能性のあるお客様・お取引先等社外の方の個人情報は、最大約39万人(前回から約4万人増)であることが判明いたしましたので、お知らせいたします。

「Ragnar Locker」と名乗るサイバー犯罪グループが犯行声明を発表し、下記のような脅迫文。

ランサムウェアTop10 (本年4月の調査)

被害が急増中

2021年4月以降、毎週平均1,000件を超える組織がランサムウェアの被害を受けていることを確認しています。最も狙われているのは業界別で「医療業界」。地域別に見ると、攻撃はアジア圏に集中しているとのことです。

ランサムウェアの二重恐喝

ランサムウェアは悪質さを増しており、現在、その手法は二重恐喝へとシフトチェンジしている傾向があります。これまでは「暗号化されたデータの復号」を条件に身代金を要求していました。近年はこれに加え、「身代金を支払わなければ、窃取した情報を一般に公開する」と脅す二重恐喝の被害が急増しているのです。

二重恐喝により、2020年には、身代金要求を拒否した1,000以上の企業が情報漏洩に見舞われました。新種のランサムウェアのうち約40%が、情報を暗号化するだけでなく、窃取し漏洩する手法を用いています。

被害額の推定

毎年、膨大な数のサイバー攻撃が行われていますが、サイバー攻撃を受けた場合のおおよその被害額について試算された例を下記に掲載します。被害がいかに多岐に渡るかが、わかります。

被害額に含まれるものは、

- 直接の金銭損害(身代金、盗難された金額)

- 調査費用(原因の調査・解析等)

- 社内工数の増加(対応策検討、システム対応、顧客・取引先対応)

- 事故の公開費用(記者会見、マスコミ対応等)

- 謝罪・損害賠償・法廷費用(個人・顧客・引先情報などの流失による謝罪・賠償)

- 売上の減少(サービス停止、風評対策)

- 罰金・制裁金の支払い(個人情報保護法・社内犯罪の場合の罰金)

- システムの改善費用

言うまでもなく、ケースごとに被害額は大幅に異なりますが、大雑把な目安として、JNSA(日本ネットワークセキュリティ協会)が発行している「インシデント損害額 調査レポート2021」より。

| インシデント内容 | 費用例 | 具体的内容 |

|---|---|---|

| 軽微なマルウェア感染 | 600万円 | 調査費用500万円 再発防止策100万円 |

| ECサイトからクレジットカード情報が漏洩 | 9,490万円 | ECサイト停止10万円、調査費300万円、 法律相談50万円、コールセンター1,080万円、 お詫び650万円、ECサイトの再構築800万円、 利益損害3,000万円、賠償損害3,600万円 |

| 大規模なマルウェア感染 | 4億2,600万円 |

このようにサイバー攻撃を受けた場合に莫大な費用が発生します。金額で言えば、情報セキュリティの対策は一般にこちらも多額の費用となるケースが多いですが、費用を節約した対策で、攻撃されないように事前に行動をとっておくと、事故に合う確率を少なくすることができます。

こういった、観点からも情報セキュリティの知識は重要と思います。

サイバー攻撃の増加となる背景

近年、特にコロナ禍の発生でインターネットを使用する環境やワーキングスタイルが変化をしてきました。これらを含め、サイバー攻撃が増加している背景には、次のような事象があります。

テレワークの急増

テレワークは、場所や時間を有効に活用できる柔軟な働き方で、働き方改革に寄与する手段としても注目を集め、特に、コロナの感染症対策としても多くの企業が採用をし、定着し今後も拡大する傾向にあります。テレワークでは、情報システムの構成や利用形態が多様化し、従来のセキュリティ対策や情報セキュリティ運用規程では十分にカバーできない状況が発生しています。このセキュリティの不足したエリアを狙ってサイバー攻撃が拡大しています。

クラウドの拡大

もう一つの動向は、オンプレミスが主体であった情報システムが、近年クラウドに移行してきており、オンプレミスとクラウドのハイブリッドなシステム構成も多くなってきており、これが、前記のテレワークの拡大と重なって、全体のシステムが極めて複雑になってきています。これらの多様化したデバイス端末が、オンプレミスでカバーされていたセキュリティ境界の外に配置され、サイバー攻撃の標的となってきています。

IOTの拡大

多種類のデバイスの分散配備で、デバイスのセキュリティ管理が難しくなることや、USBやBluetoothなど多くの接続方式が同時に同じシステムで存在し、セキュリティも多種となり、すべてを網羅することが難しい。また、IOTではコスト削減が要求されるので、廉価デバイスを大量に使うことが多くセキュリティが実装されないものが使われることがある。

セキュリティ人材の不足

これは、DXレポートなどにもあるようにIT全体の人材不足の問題の中でも、特にセキュリティ分野の専門性をもった人材の不足は大きな問題となっている。これは、人材という表現よりもセキュリティの知見が企業で足りないということである。後述するけれど、情報セキュリティについては、会社としての戦略を立てて実行する必要があるが、これには、経営者レベルと実行する技術者レベルの両方の知見が不可欠である。

サイバーセキュリティの種類/分野

サイバーインシデントを大きく分類すると

- 情報の盗難

- 情報の改ざん

- 認証情報の不正使用によるなりすまし

- ネットワークの破壊・撹乱

インシデント(セキュリティの問題のケース)で分類を行うと次のように、非常に多くのケースが存在する。企業としては、これら全てに対応しなければならないので対策も非常に難しいものとなる。今年発表された「情報セキュリティ10大脅威2021」でランキングされたものは、以下のようになる。

個人を標的にしたものと、企業を標的にしたものに分類される。

それぞれの項目の説明は、別タブの「情報セキュリティ詳説」で述べることとし、次にこういったサイバーインシデントへの対応策の基本事項を次にとりまとめる。

情報セキュリティマネジメント(ISMS)の3分野

基本事項であるが、ISO規格のひとつISMS(Information Security Management System)ISO27001の3分野について簡単にまとめたものを下記に示します。

ISO27001は、「企業が情報管理に関する一定の知識があり、確実なセキュリティ対策を行っている」ということの証明になります。

ISMS三要素

規格で規定されている情報セキュリティには、3つの柱(担保すべき3大要素)があります。情報セキュリティで一体何を目標とするのかをハイレベルで大きく3つに分類し明示したものです。

気密性、完全性、可用性の3要素ですが、簡単に説明すると、

| 区分 | 説明(JIS Q 27001の説明) わかりにくい | 簡易な説明 |

|---|---|---|

| 機密性(Confidentiality) | 認可されていない個人、エンティティまたはプロセスに対して、情報を使用させず、また開示しない特性 | 認められた人だけが、情報にアクセスできること |

| 完全性 (Integrity) | 正確さおよび完全さの特定 | 情報が改ざん、破壊されないこと |

| 可用性 (Availability) | 認可されたエンティティが要求したときに、アクセス及び使用が可能である特性 | 必要な時に情報にアクセスできること |

企業の経営者、管理者のやるべきことは、これらを担保し、実行することです。その実施にあたって、情報セキュリティポリシーを設定することが必要となります。

もう少し、砕いて1例をあげると、気密性は、情報にアクセスすることができる社員を明確に限定し、IDとパスワードを設定することなど。完全性は、情報が第三者によって改ざんされないように暗号化して保存することなどです。

情報セキュリティポリシー

情報セキュリティを企業で実施するに当たり、まず第一に必要なことは全体計画をすることで、これを基本方針から具体的施策まで、3段階に分けて設定することがISOでは決められています。

- 基本方針では、企業が取り組む基本となるもので、経営者が従業員や外部関係者に、会社の基本方針と取り組みを実施していることを周知徹底させるものです。サイバー攻撃や情報セキュリティの技術は常時変化(進化)しているので、定期的な見直しとアップデートが必要となります。また、この基本方針は、全社共通で、経営レベルで策定することになります。

- 第2レベル対策基準では基本方針をより具体的に明示文書として社内の人事規定、就業規則、その他の関連する規則などに、明確な規定として表現することです。ここで、情報セキュリティを会社で「何をするのか」明確になるわけです。

- 第3レベル実施手順では、第2レベルで決められた規定を、具体的に実行する手順(プロセス)を明確にするものです。ここで「どのように実行するのか」が明確になるわけです。基本方針では、社内外に情報を発信しますが、第3レベルでは、内容は公表されず気密事項となります。(攻撃者に知られないように)また、この実施手順は、各部門で策定することになります。

参考: ISOで定める情報セキュリティポリシーは、企業が取りまとめる社内ルールですが、国家レベルでは、「サイバーセキュリティ基本法」という国全体で国を守る為の基本理念を定めたものがあります。https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/legal/11.html

PDCAサイクルで常時見直し

ISMSは一度取得してしまえば完了というものではありません。情報セキュリティへの脅威は目まぐるしく変化しており、それに即したマネジメントシステムを維持する活動も重要となってきます。これらの活動をPDCAサイクルに基づいて継続的に行うことにより、従業員のセキュリティに対する意識を常に高い状態に保つことができます。

対策

さて、対策については、まずこのチャプター(タブ)では、ISMSに基づく基本的な話をして、次のチャプターで、より実践的な対策について議論したいと思います。

ISMSでは、上記のPDCAサイクルについて対策をすすめることが推奨されていますが、それぞれのステップの概要を以下述べたいと思います。

Step1 Plan ISMSの確率

「組織の現状を知る」「方針や目的を決める」「ルールを制定する」などを行います。

組織の現状を知る部分では、組織が置かれている課題や求められている事、ISMSによってどのような情報を守っていくべきなのか、どのようなリスクに対応する必要があるのかといったことを洗い出します。その上で、課題や組織の現状から、何のためにISMSに取り組むのか方針や目的を明確にします。

そして、守るべきものやリスクなどから、具体的にどのようなルールを作って運用していく必要があるのか明確にします。成果物としては、例えば情報資産管理台帳やマニュアル類、情報セキュリティ方針などが挙げられます。

Step2 Do ISMS の導入・運用

「作ったルールを展開し運用する」「従業者の教育を実施する」といったことを行います。基本は、「実行」という通り、仕組みを運用する段階だとイメージしてもらえるといいでしょう。その上で具体的な取り組みとして、従業者のリテラシーを上げるための教育などが実施されます。成果物としては、委託先の管理台帳や教育実施の結果などが挙げられます。

Step3 Check ISMSの監視・見直し

作ったルールや仕組みは守られていなければ効果がなく、また、守られていたとしても、はじめから組織にとって有効なものとは限りません。そこでCheckでは、実際にルールを従業者が守っているのか、また、組織にとって有効に働いているのかということを評価します。具体的には、内部監査や、あらかじめ指標を立てての効果測定などを行います。成果物としては、内部監査の計画書や報告書、代表に取り組みの総括を報告するための記録(マネジメントレビュー記録)などが挙げられます。

Step4 Action ISMSの維持・改善

もしCheckの段階で、改善すべき点が見つかれば、何らかの対応を行うことが望ましいです。Actionの段階では、運用中に見えた課題や、Checkの段階で受けた指摘などを基に、組織の仕組み・ルールをよりブラッシュアップさせていきます。そして、ブラッシュアップさせた仕組みをまた運用していく形で、新たなPDCAに突入していきます。成果物としては、指摘事項や対応方針、是正処置の計画をまとめた記録などが挙げられます。

対策費用

いろいろ調べてみても、費用についてはあまりわかりやすく説明したものはありません。それは、サイバー攻撃が多種多様、各社の状況が多種多様、ポリシーや方針も多種多様なので、当たり前のことでしょう。しかし、実践する側として会社は予算化も必要なので、なんらかの形で費用の目安がほしいところです。コンサルタントもそういった状況から、価格や費用のコミットはかなり具体的なレベルになるまでコミットできないでしょう。そこで、だいたいの費用の目安を調査してみました。

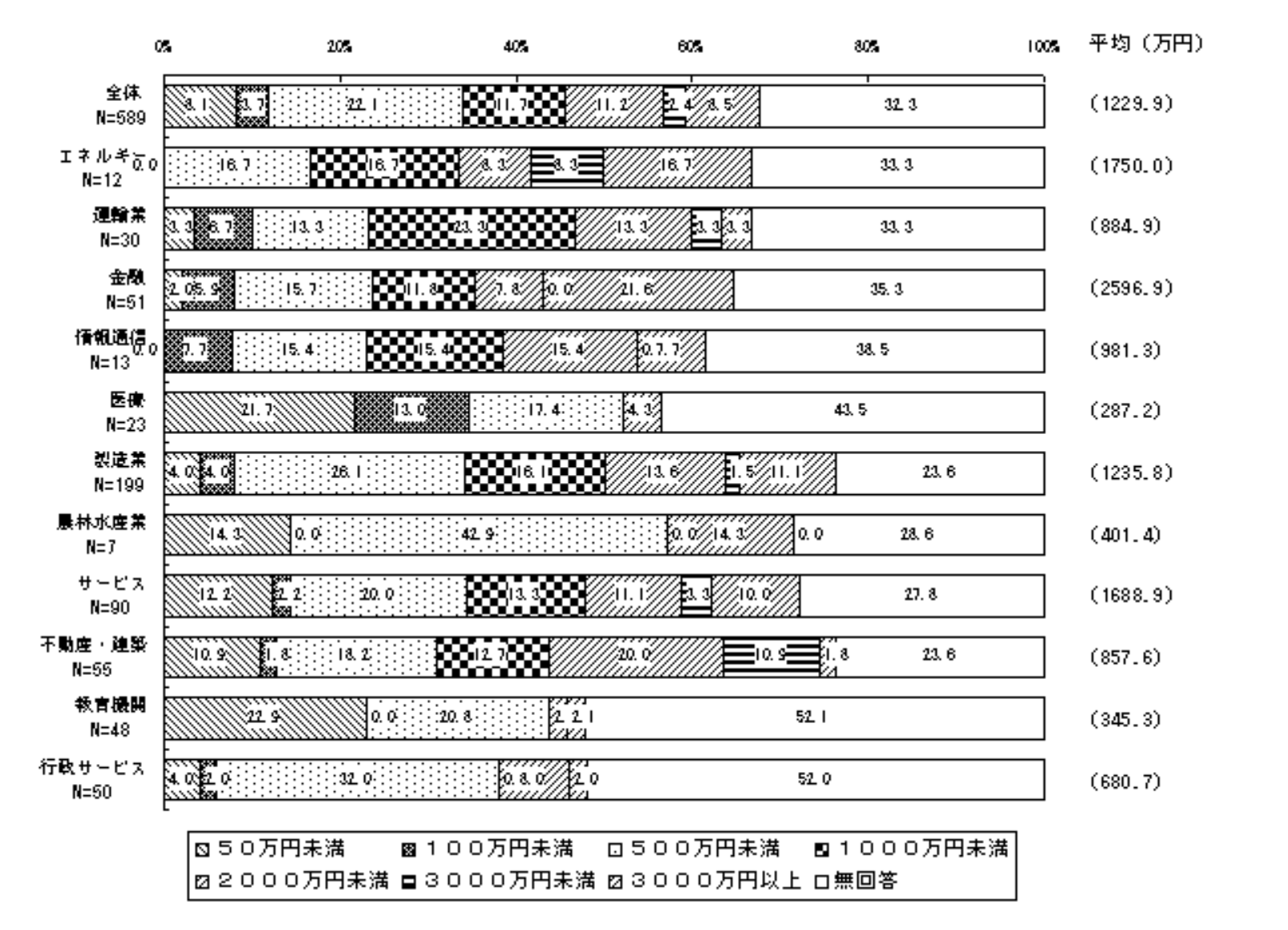

警視庁が発表している調査結果によれば、全体では、セキュリティ対策初期費用は平均で1,229.9万円となっています。過去3年間に費やしたセキュリティ対策に係わるハード、ソフトの費用であるが、業種別で「金融」が2,596.9万円と他業種に比べ非常に高い。次いで、「エネルギー」が1,750.0万円、「サービス」が1,688.9万円となっている。(詳細は下記リンク)

統計調査のデータもいったい何が入っているかによってかなり変わってくると思いますが、ここでは、非常に大雑把に、無理やり費用の推測をやってみましょう。

費用の大きな分類として想定するのは、

- コンサルタント費用

- セキュリティソフトウェアの購入・運用保守費用

- 社内工数(セキュリティ担当、管理者、経営者)

コンサルタント費用

まずあるISMSコンサルタントのネット上の価格のサンプルを出してみます。

これは、ISOの取得と同じ考え方で、承認を取るというコンサルタントサービスです。

(いうまでもなく、本当に被害に合わないように対策をとることと、ISOを取得することは異なります。)

表示価格は最低価格なので、実際の状況での見積もりは、会社の規模やシステムの状況によって大きな差がでてくると思われます。ざっと推定しても3-5百万の予算が必要になるでしょう。

社内工数

上記の期間を見てもわかりますが、最速で半年になります。その間は、最低社員1-2名は専属で必要でしょうから、(実際はマネジメントも含めもっと人手がかかる)、たとえば社内工数でいうと、2名x6ヶ月x(月額費用:ある程度の経験者50万)=600万 とかの予算が必要です。

ソフトウェア費用

ソフトウェア費用は、推定が非常に難しいでしょうが、最低でも数百万のレベルと思われます。

上記を合計すると、やはり統計調査の平均値1200万円/年あたりが、企業が覚悟しないといけないレベルかと推測されます。

中小企業庁が発表している『中小企業白書』によれば、中小企業の年間のセキュリティに掛けるコストの相場はおよそ50~100万円が相場とされています。大企業の場合は1000万円程度、従業員が数十人程度の小企業であれば50万円未満です。

このように、企業規模とセキュリティコストには因果関係があることが見てとれます。

従業員数や所有サイト数で増減する

警察庁の発表したデータによれば、初期費用と人数のにも大きな要因があり、100人以下の企業でのセキュリティにかける初期費用は平均190万円程度、300人未満が470万円程度、3000人を超える企業となると、3000万円を超える費用をかけていることがわかっています。

このことから、企業規模だけではなく、管理人数とセキュリティの費用は大きく関係していると言えるでしょう。企業が所有しているWebサイトの数も、大きな要因です。セキュリティ手法は人数や管理サイト数から算出するという方法もあります。

社内セキュリティ人材

もう一つ、費用よりももっと深刻な問題は、情報セキュリティの知見を持った社員がいるかどうかです。コンサルタントが入って認証を取得させてくれたとしても、その後、継続的に運用できるノウハウを持った人材が必要です。つまり、初期投資に加えて、継続的な運用費用を準備する必要があります。

まとめとして、情報セキュリティは、企業経営にとって今後かなり大きなコスト要因となると理解する必要があります。

EOF