最近の動向

まずは、最近の市場の動向としては、新型コロナへの対応でテレワークが拡大していることと、社会全体のデジタル・トランスフォーメーションDX 化が進みつつあります。この中で、 マルウェア、DDoS攻撃、ランサムウェア など各種のサイバー攻撃も急激に増加しております。いくつかの特徴を挙げると、

- 一昔の愉快犯から金銭目的の組織犯・経済犯が急拡大

- すぐに目立つ攻撃から、目立たない巧妙な手口で被害の拡大と長期化

- OSの脆弱性を狙った大規模感染

- IOT攻撃の増加(約半数がIOTを標的としている)

このような傾向がみられると報告されています。(下図参照)

IoT機器を狙った攻撃

IOTを狙った攻撃は、下図のように約半数を占めております。

IOTは台数が増えているだけではなく、IoTデバイスが攻撃に対して無防備で悪用されやすいためです。PCやスマートフォンはセキュリティを意識して使われるようになりましたが、それ以外の機器ではそうした意識が希薄になりがちです。IoT機器のメーカー側も、製品のセキュリティを追求するよりも、製品の使い勝手や、いち早く製品を市場に出すことを優先しています。IoTデバイスは何十億から数千億の規模で急速に増加しており、インターネットのPCユーザー数増加とは桁違いの多さです。この速さで個体を識別するIDの暗号化技術を拡張し続けられるかどうかが極めて大きな課題となっています。

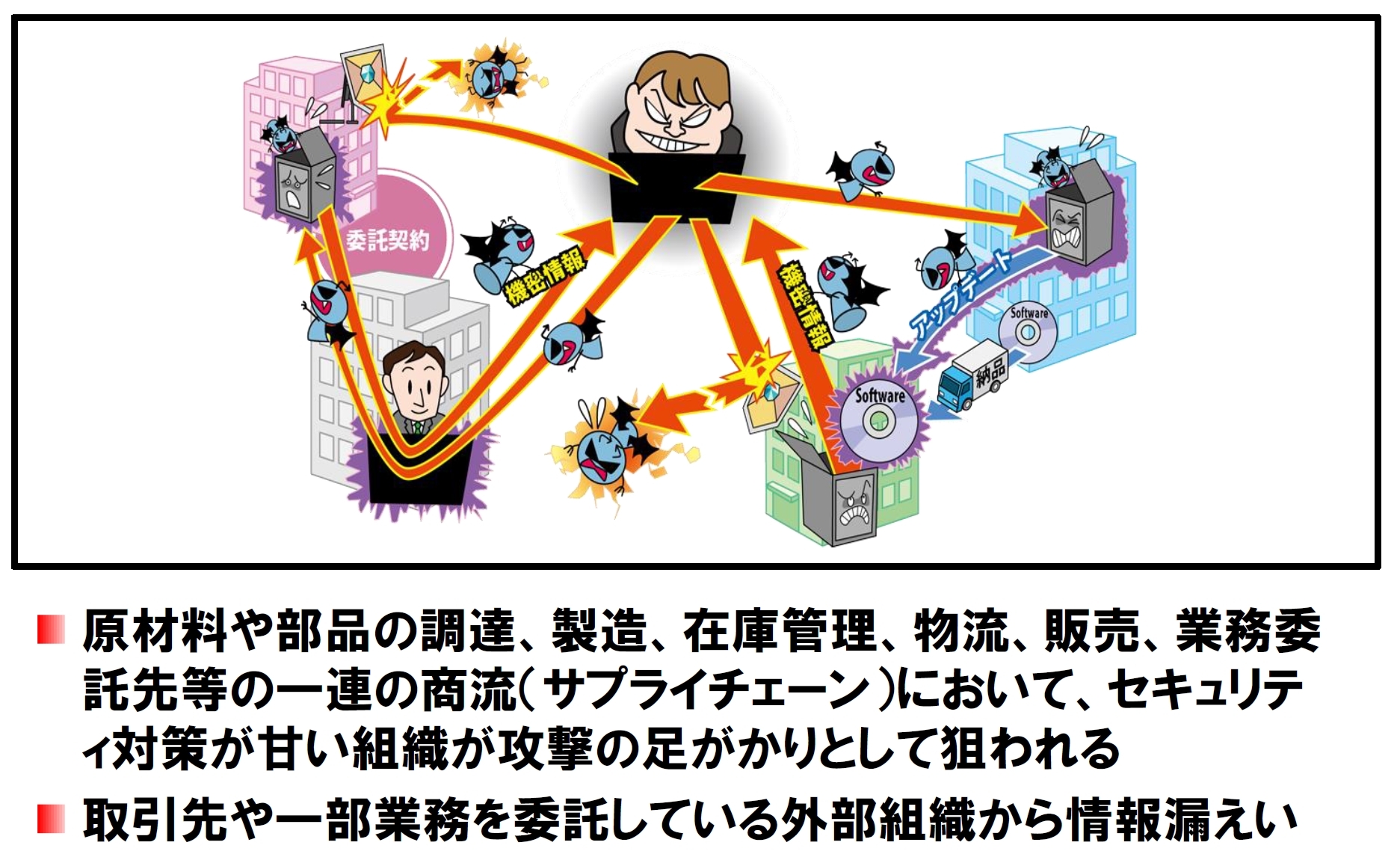

サプライチェーンによる被害の拡大

最近大きな問題となっているのが、サプライチェーンによるサイバー攻撃被害の拡大です。大企業には、ビジネス上の取引先企業が多くありますが(サプライチェーン)、これらの取引先は中小企業が多く、セキュリティ対策が十分でないケースが多いのが実態です。この弱点をついたサイバー攻撃が増加しています。

攻撃手口

◆ 標的組織の取引先や委託先を攻撃し、それらが保有する標的組織の機密情報を狙う

◆ 標的会社のソフトウェア開発元等を攻撃し、ソフトウェアのアップデートにウイルスを仕込み、アップデートを適用した標的の会社にウイルスを感染せる)

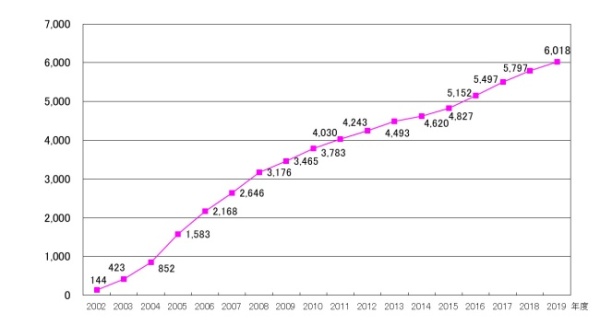

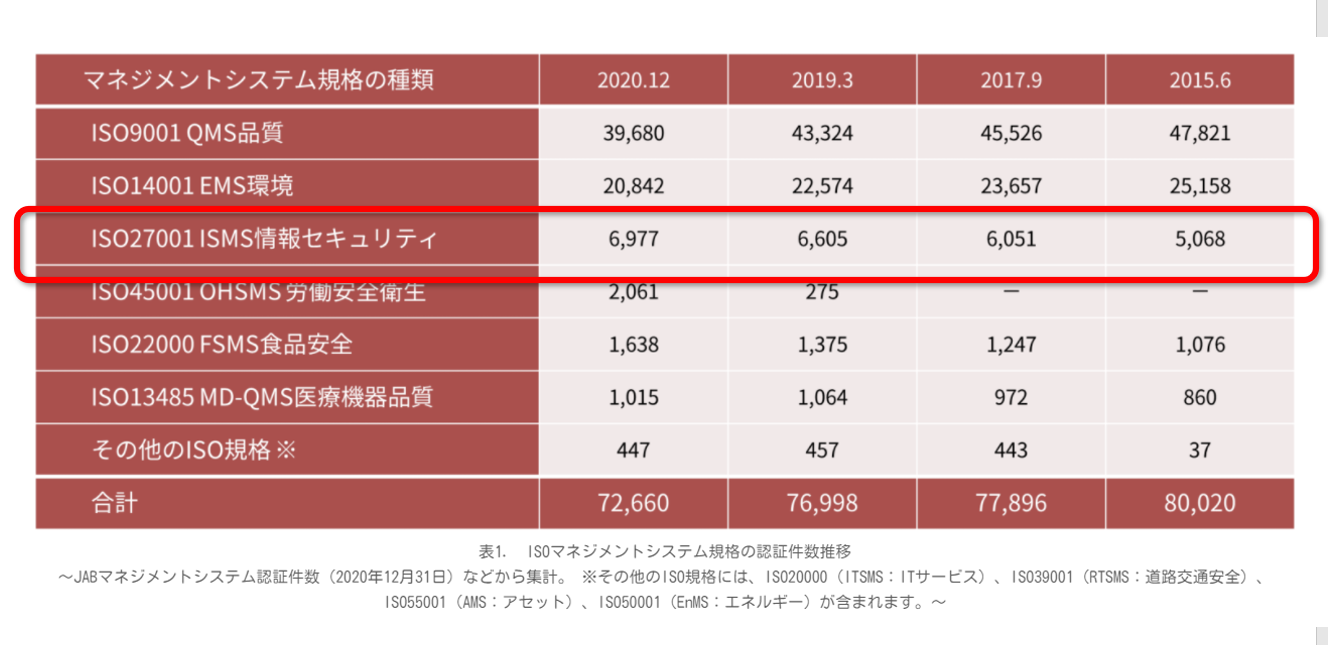

ISMS認証登録数の推移

企業のセキュリティ対策のISMS認証件数も拡大している。サイバーインシデントの増加とともに対策が進んでいるが、そのスピードは間に合っていない。

上記は少し古いので最新の2020-12月のデータは、次の赤線枠のところになりますが、2020-12月は6977で増加傾向は変わらず。

セキュリティハイプ・サイクル2021年11月発表

セキュリティの技術や対策などの認知度の時間的な位置づけについては、ガートナーのハイプ・サイクルを見てみると、(下図)まだ多くのセキュリティ技術が黎明期からピーク期にさしかかっている状況のようです。唯一Webアプリケーションのファイアウォール(WAF)が啓発期から安定期にさしかかっている状態です。つまり、サイバー攻撃被害は全盛期を迎え、なお加速しているのに、その対策技術は開発が黎明期といった感じでしょう。

ガートナージャパンは11月9日、「日本におけるセキュリティ(アプリ、データ、プライバシー)のハイプ・サイクル:2021年」を発表した。セキュリティの中でも特にアプリケーション/データセキュリティ、プライバシーの領域から、ITリーダーやセキュリティリーダーが特に注目すべきテクノロジー、手法、概念を取り上げている。

出典: Gartner(2021-11)

こちらにも新しいセキュリティ技術として、見慣れないプライバシー強化コンピュテーション(PEC)、クラウドネイティブアプリケーション保護プラットフォーム(CNAPP)、クラウドネイティブDLP(Data Loss Prevention)が新たに取り上げられています。

新種のサイバー攻撃が進化していくスピードに企業のセキュリティ対策は追いついていけていないことが伺いしれます。これは、(DX普及のケースと同じく)、政府が警鐘をならしているけれど、実際の企業現場では、なかなか実行が難しい状態であることを示しています。

インシデントのランキングより具体例

前のチャプターでも示した、最近の情報セキュリティインシデントのランキングの中で、いくつか具体的なインシデント(事件)を見てみましょう。すべて掲載すると多すぎるので、このチャプターでは、ランキング上位4位までの概要を以下説明いたします。その他詳細を知りたい場合は、下記資料を参照いただきたく思います。

IPAの「情報セキュリティ10 大脅威 2021」より、

「個人」および「組織」向けの脅威の順位

以降の説明は、上の表の右側「組織向け脅威」について(1)代表事例 (2)手口 (3)対策 の3項目に凝縮して説明いたします。(左列の個人向けは掲載していません)

また、説明の中で出てくる、セキュリティ専門用語については、次のチャプター(タブ)セキュリティ用語にまとめてあるので、そちらを御覧ください。

1. ランサムウェアによる被害

(1)代表事例

1. 基礎編で紹介したカプコンの事例(→基礎編参照 Capcom)

2. サイバー攻撃でホンダの工場が停止

ホンダは2020年6月8日にサイバー攻撃を受け、世界的な大規模システム障害を起こした。国内外の工場で生産や出荷が一時止まったほか、本社などで働く従業員のパソコンが使えなくなるなどオフィス系のネットワークシステムにも影響が出た。ホンダへのサイバー攻撃に使われたランサムウエアは「EKANS(エカンズ)」または「SNAKE(スネーク)」と呼ばれる種類といわれる。EKANSは2019年12月に見つかった比較的新しいランサムウエアだ。実際にEKANSは、2020年5月の欧州最大級の民間病院運営会社であるドイツのFresenius(フレゼニウス)へのサイバー攻撃や、6月のイタリアのエネルギー大手Enel Group(エネルグループ)へのサイバー攻撃でも使われた。→詳細は下記の記事参照

ランサムウェア手口

◆ メールから感染させる

メールの添付ファイルやメール本文中のリンクを開かせることでランサムウェアに感染させる。

◆ ウェブサイトから感染させる

脆弱性等を悪用しランサムウェアをダウンロードさせるよう改ざんしたウェブサイトや、攻撃者が用意したウェブサイトを閲覧させることで、ランサムウェアに感染させる。

◆ 脆弱性によりネットワーク経由で感染させる

ソフトウェアの脆弱性が未対策のままインターネットに接続されているPC に対して、その脆弱性を悪用してインターネット経由でランサムウェアに感染させる。

◆ 公開サーバーに不正アクセスして感染させる

外部公開しているサーバーにリモートデスクトップ等で不正ログインしランサムウェアに感染させる。

対策

◆ 被害の予防

・バックアップの取得また、バックアップから復旧できることを定期的に確認する。

・迅速かつ継続的に対応できる体制の構築

・受信メールやウェブサイトの十分な確認

・添付ファイルやリンクを安易にクリックしない

・不審なソフトウェアを実行しない

・サポート切れのOS の利用停止、移行

・アプリケーション許可リストの整備

・フィルタリングツール(メール、ウェブ)の活用..など

◆ 被害を受けた後の対応

・所定の連絡先への連絡

・バックアップからの復旧

・復号ツールの活用

・影響調査および原因の追究、対策の強化

・迅速な隔離を行い、関連組織、取引先への被害拡大の防止など

2. 標的型攻撃による機密情報の搾取

川崎重工株式会社が不正アクセス被害、痕跡残さない高度な攻撃

2020年6月11日、社内で実施しているシステム監査において、本来発生しないはずの海外拠点(タイ)から日本国内のサーバへの接続を発見し、同日中に不正アクセスとして同拠点と国内拠点との通信を遮断しました。しかし、続いて断続的に他の海外拠点(インドネシア、フィリピン、米国)を経由した国内のサーバへの不正アクセスが確認されたため、海外拠点からのアクセス監視強化とアクセス制限の厳格化を進め、不正アクセスを遮断しました。その後も全社的なセキュリティ対策強化を継続的に実施しています。

川崎重工 発表資料 https://www.khi.co.jp/pressrelease/news_201228-1j.pdf

標的型の特徴は、諜報員、産業スパイ、 組織的犯行グループ、 犯罪者が官公庁、企業などの組織をターゲットとし攻撃を仕掛ける。従業員が悪意あるメールの添付ファイルを開いたり、悪意あるウェブサイトにアクセスしたりすると、PC がウイルスに感染する。攻撃者はウイルスに感染した PCを起点に組織内部のシステムを探索し、侵害範囲を拡大しながら機密情報等の窃取を行う。

手口

◆ メールの添付ファイルやリンク

メールの添付ファイルやリンク先にウイルスを仕込み、それらを開かせることでPC をウイルスに感染させる。本文や件名、添付ファイル名は業務に関連するような内容に偽装され、実在する組織の差出人名が使われる場合もある。また、複数回のメールのやりとりで油断させ、不審を抱かれにくいようにする手口が使われる。(やり取り型攻撃)

◆ ウェブサイトの改ざん

標的組織が頻繁に利用するウェブサイトを調査し、ウェブサイトを改ざんする。従業員がそのウェブサイトにアクセスするよう誘導することで、PC がウイルスに感染する。(水飲み場型攻撃)

◆ 不正アクセス標的組織が利用するクラウドサービスやウェブサーバーの脆弱性を悪用して不正アクセスし、認証情報等を窃取する。窃取した認証情報等を悪用して正規の経路で組織内部のシステムへ侵入し、PC やサーバーをウイルスに感染させる。

対策

組織(社員)

◆ 情報リテラシーや情報モラルの向上・セキュリティ教育の受講

◆ 被害の予防(被害に備えた対策含む)情報セキュリティ対策の基本ルールを遵守させる

◆ 組織としての体制の確立

組織(セキュリティ担当者、システム管理者)

◆ 被害の予防(被害に備えた対策含む)

・シンクライアント、VPN、ZTNA 等のセキュリティに強いテレワーク環境の採用

・テレワークの規程や運用ルールの整備組織支給PC と私物PC の違いも考慮する必要がある。

・セキュリティ教育の実施

・テレワークで利用するソフトウェアの脆弱性情報の収集と周知、対策状況の管理

・セキュリティパッチの適用(VPN 装置、ネットワーク機器、PC 等)

◆ 被害の早期検知

・適切なログの取得と継続的な監視

・ネットワーク監視、防御

・ UTM・IDS/IPS 等の導入

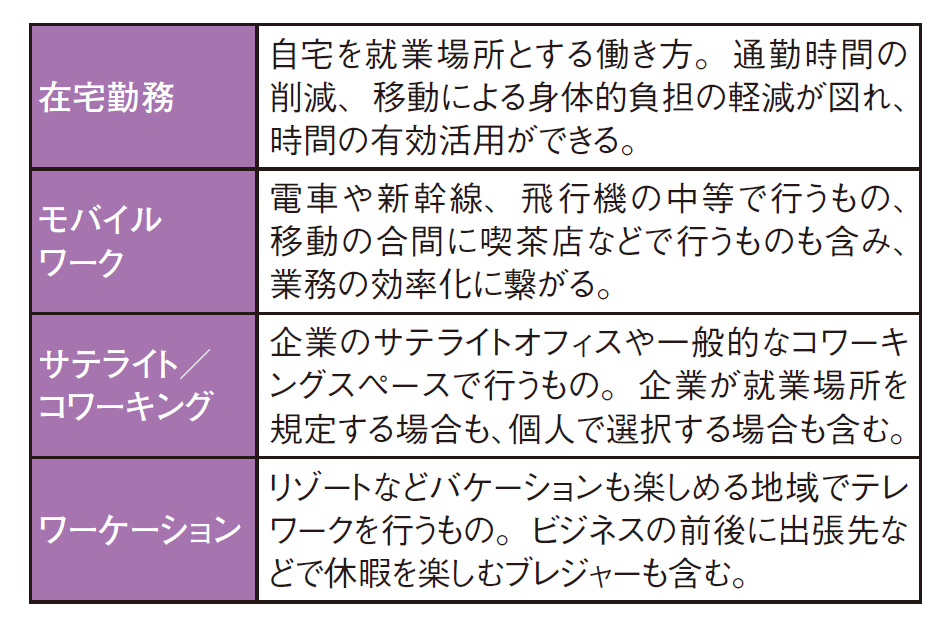

3. テレワーク等のニューノーマルな働き方を狙った攻撃

2020 年は新型コロナウイルス感染症 (COVID-19)の世界的な蔓延に伴い、政府機関から感染症対策の一環として日本の組織に対してニューノーマルな働き方の一つであるテレワークが推奨された。組織のテレワークへの移行に伴いウェブ会議サービスやVPN 等の本格的な活用が始まった中、それらを狙った攻撃が行われている。

在宅勤務時 SNS経由で社用PCが感染、社内ネットワーク接続で被害拡大(三菱重工業)

4月29日に、同社グループの従業員が在宅勤務時に自宅から社内ネットワークを経由せずに外部ネットワークへ接続しSNSを利用した際に第三者から送付されたウイルスを含んだファイルをダウンロードしたことにより当該従業員の社有PCが感染、5月7日には当該従業員が出社し社内ネットワークに接続したところ、5月18日に社内ネットワークを通じ感染が拡大、5月21日に同社グループ名古屋地区のサーバから外部不正通信を検知し調査を行ったところ、翌5月22日に不正アクセスのあった機器が判明したというもの。

手口

◆ テレワーク用ソフトウェアの脆弱性の悪用:

VPN 等のテレワーク用に導入している製品の脆弱性を悪用し、社内システムに不正アクセスしたり、PC 内の業務情報等を窃取したりする。また、ウェブ会議サービスの脆弱性を悪用し、ウェブ会議をのぞき見する。

◆ 急なテレワーク移行による管理体制の不備を狙う:

テレワークで利用しているPC 内のOS やソフトウェアのセキュリティ管理を組織側から行うのは難しい。その中で、テレワークへの急な移行によりルール整備やセキュリティ対策のノウハウが不十分なまま利用を開始しているところを狙う。

◆ 私物PC や自宅ネットワークの利用:

私物PC をテレワークで利用している場合、ウェブサイトやSNS にアクセスしたり、私物のソフトウェアをインストールしたり等の私的利用をすることがある。その際、PC がウイルスに感染したり、攻撃者にソフトウェアの脆弱性を悪用され、テレワーク用の認証情報等を窃取されたりする。

対策

組織(テレワーカー)

◆ 情報リテラシーや情報モラルの向上

・セキュリティ教育の受講

◆ 被害の予防(被害に備えた対策含む)

・組織のテレワークのルールを遵守(使用する端末、ネットワーク環境、作業場所等)

組織(経営者層)

◆ テレワークのセキュリティポリシーの策定

組織(セキュリティ担当者、システム管理者)

◆ 被害の予防(被害に備えた対策含む)

・シンクライアント、VPN、ZTNA 等のセキュリティに強いテレワーク環境の採用

・テレワークの規程や運用ルールの整備組織支給PC と私物PC の違いも考慮。

・セキュリティ教育の実施

・テレワークで利用するソフトウェアの脆弱性情報の収集と周知、対策状況の管理

・セキュリティパッチの適用(VPN 装置、ネットワーク機器、PC 等)

◆ 被害の早期検知

・適切なログの取得と継続的な監視

・ネットワーク監視、防御

・ UTM・IDS/IPS 等の導入

4. サプライチェーンの弱点を悪用した攻撃

組織には、必ず何らかの形でサプライチェーンとの関係性が存在する。例えば、取引先であったり、委託先であったり、導入しているソフトウェアであったりと多岐にわたる。直接攻撃することが困難な組織に対しそのサプライチェーンの会社の脆弱な部分を攻撃することで、間接的または段階的に標的の組織を狙ってくる。外部に対しては強固なセキュリティ対策を行っている組織でも取引先等のサプライチェーンを足掛かりとされることで、攻撃者の侵入を許してしまう。

三菱電機、新たに1115件の情報漏えい明らかに 中国経由で不正アクセス2021年03月29日

不正アクセスが発生した経緯も新たに判明した。三菱電機によれば、第三者が中国にある子会社に不正アクセスし、従業員のアカウント情報を窃取。手に入れた情報を使って、Office 365に不正ログインしていたという。

新たに流出を確認したのは、企業向けのセキュリティサービスを手掛ける三菱電機インフォメーションネットワーク(東京都港区)と三菱電機が保管していた日本の取引先の口座情報151件と、その連絡先964件。

手口

◆ 攻撃者が取引先や委託先が保有する機密情報を狙う場合、標的となる組織よりもセキュリティが脆弱な委託先等を攻撃し、その組織が委託業務において保有していた標的組織の機密情報等を窃取する。

◆ 標的を攻撃するにあたり、標的の会社のシステム開発元を攻撃し、ソフトウェアのアップデートにウイルスを仕込む。その後、開発元から公開されたアップデートを適用した利用者がウイルスに感染し、そのウイルスを介して標的組織に侵入する。

対策

組織

◆ 被害の予防

・業務委託や情報管理における規則の徹底製造においては原材料や部品の調達経路、物流経路等も考慮する。

・攻撃を受けた場合を想定し、インシデント対応計画等を整備する。

・信頼できる委託先、取引先組織の選定に組織の信頼性評価や品質基準を導入する。

・複数の取引先候補の検討

・納品物の検証

・契約内容の確認

・ 組織間の取引や委託契約における情報セキュリティ上の責任範囲を明確化し、合意を得る。

◆ 被害を受けた後の対応

・影響調査および原因の追究、対策の強化

・被害への補償

組織(商流に関わる組織)

◆ 被害の予防

・セキュリティの認証取得ISMS、P マーク、SOC2、ISMAP 等

・公的機関が公開している資料の活用

個人を標的にしたもの

企業や組織ではないが、個人を標的にした被害も最近では非常に多く報道されている。いくつかのトピックを以下掲載します。

2021年上半期の悪質ショッピングサイトなどの統計を公開

日本サイバー犯罪対策センター(以下、JC3)は、2021年上半期における悪質ショッピングサイトなどに関する統計情報を公開した。セーファーインターネット協会からJC3へ共有された通報内容を分析したものだ。これによると、2021年上半期の悪質なショッピングサイトなどの通報件数は6,535件だった。前年同期の5,019件から約30.2%の増加で、新型コロナウイルス感染症の影響でインターネット利用が増えたことも要因だとしている。

2021年も継続するネット詐欺:偽の懸賞応募、送金サービスや決済サイト、宅配偽装など海外の手口を紹介

トレンドマイクロの2021年セキュリティ脅威予測では、サイバー犯罪者が新型コロナウイルス(COVID-19)に便乗した攻撃活動を2021年も継続すると予測しています。これはコロナ禍の影響によりオンラインショッピングの利用者やECサイト上での決済サービスの使用頻度が増加し電子商取引への依存度が高まったことに加え、金融支援の必要性が増大したことにも起因します。サイバー犯罪者はこれらの状況を利用してネット利用者を誘導し、重要情報などを詐取しようを試みます。認証情報やカード情報を詐取する新たな手口が日々生み出されている中で、古くから存在し巧妙化を続ける脅威もいまだに多く利用されています。

紹介されている手口は下記のように、盛りだくさん、なんでもありといった世界に見えます。個人をターゲットにする手口は今後も様々なものが出現してくるでしょう。

■偽の懸賞に申し込ませる詐欺手口

■多額の振り込みをすると偽り、クレジットカード情報を詐取する詐欺手口

■偽のオンライン決済サービスサイト

■宅配偽装詐欺

■台湾のUPS社を偽装した偽のオンライン決済サービスサイト

■偽の中華郵政サイト

上記の詳細は、次の記事をちらっと御覧ください。

セキュリティ対策の基本と企業の問題・対策

ISMS(ISO27001)を基本

企業としては、実用上に加えて企業の信用、評判など総合的観点からもISMSを推進することが必要となってくるでしょう。ISMSの基本事項については、基本編で述べているのでそちらを御覧ください。ちなみに冒頭で述べたようにISMSの認証登録数は、他のISO認証数が減少しているのにたいして、増加傾向にあります。やはり、企業としては、ISMSのような十分に確立されたシステム・プロセスに則って対策をすすめるのが第一でしょう。

ISMSに基づいてのISO承認対策は当然のこととして、それ以前に実際の被害を食い止めるという実践的観点から重要なポイントをまとめてみましょう。上記のIPAのセキュリティ10大脅威の項目に基づく基本対策は、「攻撃の糸口」を5 つに分類することができます。(下表)それぞれに該当する対策を「情報セキュリティ対策の基本」として実行すれば、被害に遭う可能性を実質的に低減できるわけです。

これらは、既にやり方もプロセスも確立され広く実践もされているので、どちらかというと、「より明確に意識して、社内情報システムにアクセスできる全社員に、規則を周知徹底する」ということが重要です。技術的な問題というより経営管理のチャレンジ項目となります。

テレワーク関連のIPAの調査統計にて明らかになったことは、社内の情報セキュリティ規定は明確にあるけれど、それを社員に通知徹底していないという実態が明らかに存在しています。

個人に対する攻撃についての予防策は、

このサイトでは、企業向けを中心に話をしておりますが、フィッシング等の個人に対する攻撃についても簡単にまとめて言えば、「パスワード盗難に代表されるアカウント乗っ取りを防ぐ」ことが一番重要で、下記の対策が必要となります。

- パスワードは長く、複雑にし、使いまわしをしない(パスワード管理ソフトの利用)

- 二要素認証や3D セキュア等強い認証方式の利用

- パスワード管理ソフトの利用

- フィッシングに注意

- スマートフォンの紛失対策を考えておく

- 改ざんされたインチキウェブサイトに注意する

- ウィルスメールに注意する

- 偽警告の表示に注意する

- 不正アプリのインストールに注意する

テレワークの情報セキュリティ

テレワークの情報セキュリティ については、最近のバズワードのようになっており、 ここでは、情報セキュリティ白書より要点をとりまとめて紹介します。

基本編でも述べたように、テレワークにしてもクラウドの拡大にしても、キーとなるポイントは、通常では比較的安全に守られている社内の閉空間ネットワークの境界が崩されて、外部攻撃者が侵入しやすくなっていることです。

社内ネットワークの境界の希薄化

テレワークの仕事の多様性が、社内ネットワークのセキュリティ維持を困難にしていることは明らかです。これでは、対策をしなければ、社内ネットワークとは言えない状況になっています。

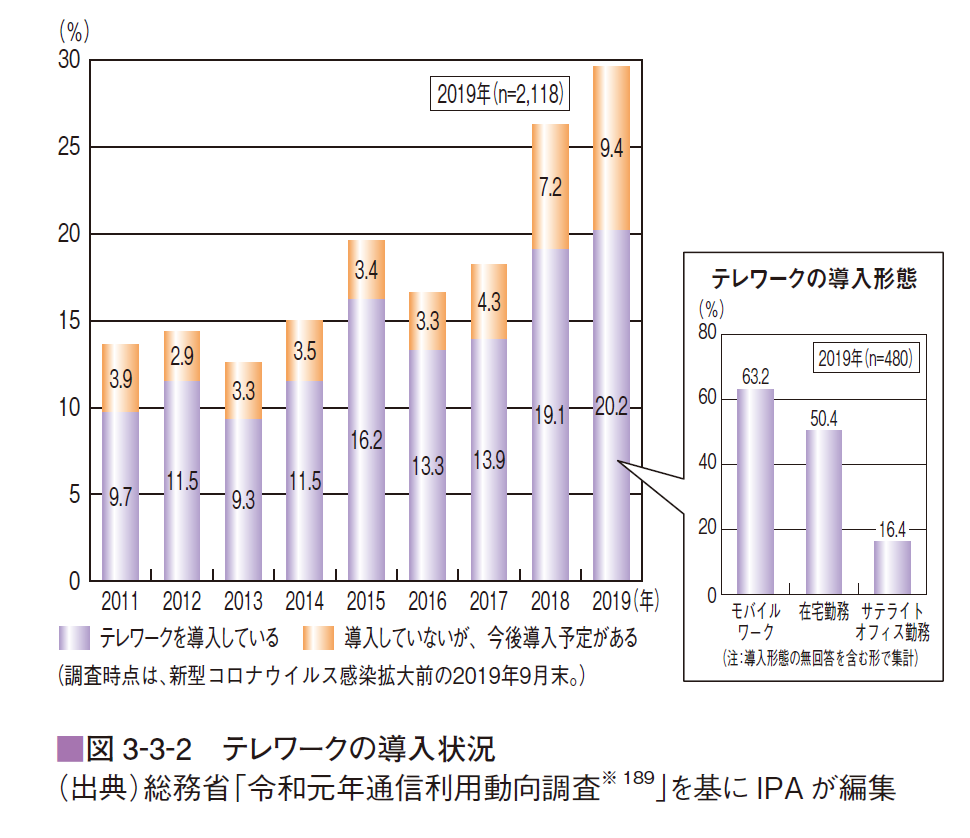

この傾向は、働き方改革の追い風もあって、今後も続くでしょう。(下図)

Zoom bombing 脆弱性で社内会議に他人が侵入

Zoomが急成長し始めた頃、世界的に有名になったZoom Bombingは、今では笑い話になっていますが、これと同様の脅威はテレワークには常に存在しているのです。

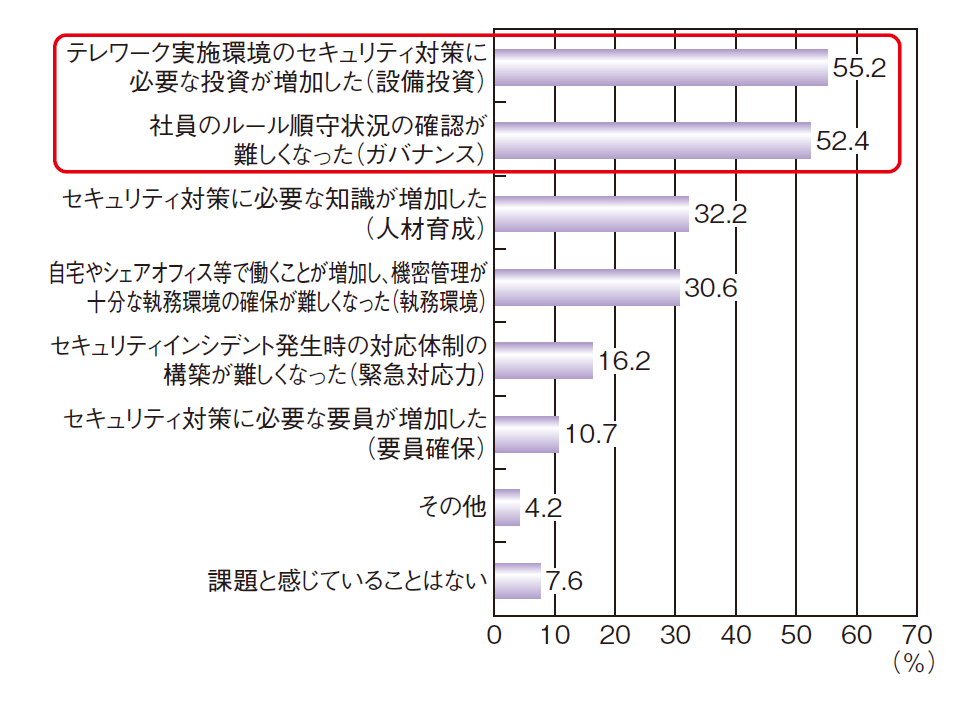

テレワーク実施時のセキュリティ上の課題

多くの企業が、セキュリティ対策に投資が必要となり、また、社員のコントロールが難しくなっていることを示しています。ネットワークの境界が崩れ、ネットワークを使用する人々のガバナンスが崩れるという二重苦が問題を深刻化しているようです。

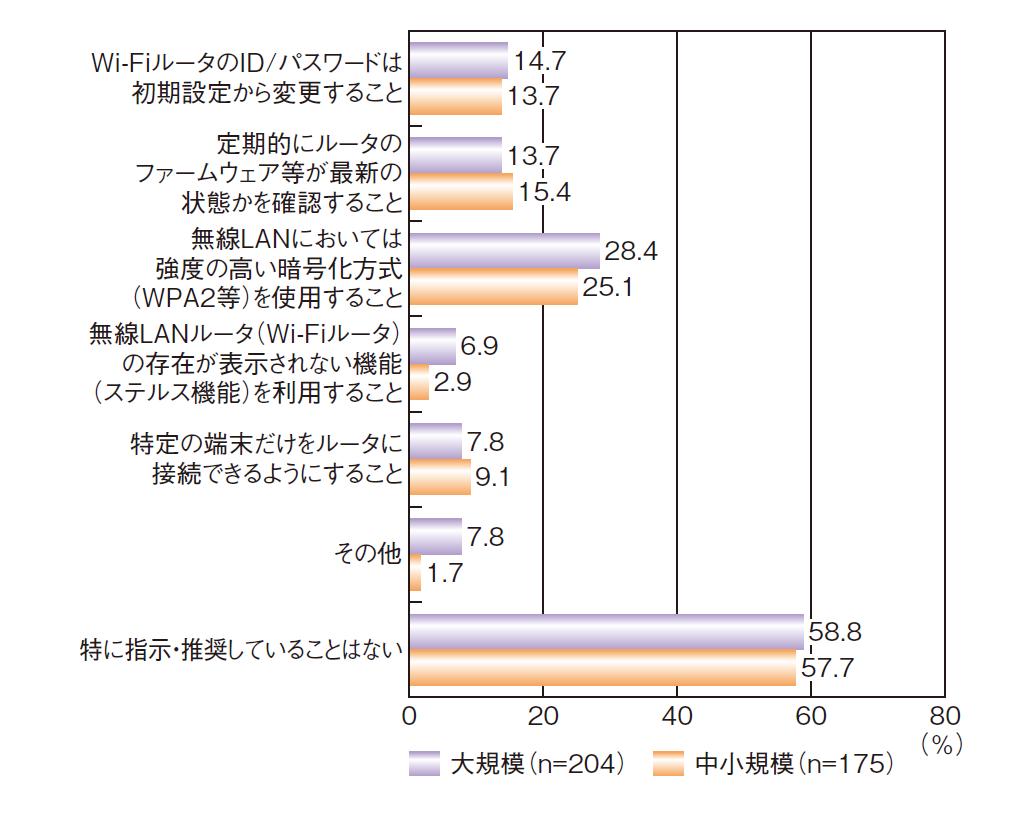

6割の企業が明確な対策をしていない

テレワークで自宅のホームネットワークを利用する際の指示、推奨事項について調査した結果を図3-3-10 に示す。約6 割が「特に指示・推奨していることはない」と回答しているが、残りの企業・組織では何らかの指示・推奨をしていると回答した。テレワークにおいて自宅のホームネットワークを利用するケースも増加していることが考えられるが、ホームネットワークに関する指示や推奨事項を決めている企業は少ないことが分かった。

テレワークで自宅のホームネットワークを利用する際の指示

規定はあるが、社員に指示はしていないという実態がある。

対策の具体的支持が必要

テレワーク実施時のインシデントの被害やトラブルの発生原因が個人と組織で異なるため、対策についてもそれぞれの立場で検討する必要がある。

(1)個人が実施すべき対策

テレワークの実施に際し、個人を標的とする脅威の代表例は次のとうり。

① 不正アクセス

② ウイルス感染

③ フリーWi-Fi からの盗聴

④ ソーシャルハッキング

⑤ 端末や業務資料の紛失

(2)組織が実施すべき対策

組織が直面すると予想される脅威は次の項目がある。

① 規則違反

② ソフトウェア等の資産管理不備

③ サーバ等のID 漏えいによる不正アクセス

④ 問い合わせ・報告先の不備

勤務場所の多様化、業務のデジタル化・オンライン化といった働き方の変化は、試行錯誤が続きつつもニューノーマルとして定着すると想定される。2020 年は業務継続のため、十分な準備ができないままテレワークやWeb会議を導入した企業・組織が多く、サービスの利用や、情報の取り扱いに関するルールの緩和等で急場しのぎせざるを得なかった。しかし、このようなセキュリティ対策の特例や例外を認め、リスクの低減策が検討されない状態が常態化することによって、インシデントの発生、被害の拡大を招くことが懸念される。具体的には、組織が管理できない機器の増加、新サービスの脆弱性、自宅で利用する機器のメンテナンス不備等により、従来の組織統制のもとでの働き方に比べ、攻撃に合うリスクが増えている。またテレワークという新しい環境に便乗したフィッシング、ウイルス感染や自宅での管理不備による情報流出等、人的要因による被害リスクも増えている。

テレワークでは固定的なセキュリティ境界はなくなり、自宅やクラウドといった、組織のガバナンスでは統制しにくい状況でセキュリティのレベルを保つことが求められる。テレワークで利用する端末・ネットワーク・サービスの特定とそれに基づくリスクアセスメント、可用性重視で暫定的に作成したルールの再整備と周知徹底、インシデント対応の見直し、機器や人の認証の強化を含むゼロトラストの考え方の導入、最新の攻撃やフィッシング等の脅威に関する情報の共有等できることから検討し実施する必要がある。

ゼロトラストとは

今までに述べた、リモートワーク、クラウド化、その他のネットワークの多様化の中で、従来のセキュリティの考え方では、もはやセキュリティを確保することが不可能な事態になりつつあります。

このような背景からゼロトラストという考え方が広がっています。

ゼロトラストの考え方→「全てを信頼しない」

ゼロトラストは、「全てを信頼しない」という考え方から、セキュリティ対策を行います。外部はもちろん、内部からのアクセスであっても、全てを疑い制御します。これは、「ハイブリッドワーク」によって複雑化した社内・社外からのアクセス増加といった昨今のセキュリティが直面する状態に非常にマッチした考え方といえるでしょう。

ゼロトラストという考えができる以前のセキュリティ対策は、境界型セキュリティ、所謂「ペリメタセキュリティ」という方法が採用されていました。このペリメタセキュリティは、社内ネットワークは安全で外部ネットワークは危険という考えの基、内部と外部に境界線を引き、その境界線のみにセキュリティ対策を行うという方法です。社内ネットワークを許可された人は、どんな状況であっても信頼され、情報アクセスが許可されます。

ゼロトラストが注目されている背景

もう一度、今日のネットワークセキュリティの状況をまとめると

1.クラウドサービスの利用増加

ゼロトラストの考えが広まったきっかけは、まずクラウドサービスの利用が増加したことが挙げられます。最近は、社内ネットワークだけではなくクラウドサービスを利用して、社内の情報資産の一部を外部で保管することが増えてきました。

クラウドサービスは、データの保管場所が外部となるため、社内と社外の境界線がなくなります。そのため、ペリメタセキュリティでは社内情報や機密情報などを守ることが難しくなりゼロトラストでのセキュリティ対策が注目されています。

2.テレワークの増加、ハイブリッドワークへの移行

働き方改革や感染病拡大予防などのBCP対策の一つとして、多くの企業でテレワークが導入されてきています。テレワークは、会社の端末を外部へ持ち出したり、社員が個人で所有する端末を利用したり、外部から社内システムにアクセスします。社内ネットワークと社外の境界線が曖昧になるため、従来のセキュリティ対策では運用できなくなります。

3.内部不正による情報漏えいが多発

近年、情報漏えいは外部からのサイバー攻撃によるものだけではなく内部の不正やヒューマンエラーによって、起きてしまう事件が多発しています。そのため、境界線内にあり安全圏とされていた社内のネットワークの管理や監視の重要性がより増しています。

ゼロトラストネットワークとは

仕組み

ゼロトラストネットワークは、社内ネットワークは安全であるという考えを捨て、社外ネットワークに対するアクセスと社内ネットワークで起こるトラフィックを検査します。

サーバーや情報資産など全てのアクセスに対して、セキュリティレベルをチェックし、それらが安全かどうか適切な通信がされているかなどで従来のペリメタセキュリティにとらわれないセキュリティを実現させます。

ゼロトラストネットワーク実現のための7つの要件

- ネットワーク・セキュリティ

- デバイス・セキュリティ

- アイデンティティ・セキュリティ

- ワークロード・セキュリティ

- データ・セキュリティ

- 可視化と分析

- 自動化

ここでは詳細は省略いたしますが、ゼロトラストの特徴についてまとめると

ゼロトラストのメリット

1.クラウドサービスも安心して利用できる

境界線が曖昧になり、セキュリティ対策が施せなかったクラウドサービスも、ゼロトラストでは有効に機能します。境界線を設けないため、クラウドサービスだけではなく、社内環境も守れるようにセキュリティを構築できるのは、ゼロトラストのメリットといえます。

2.働く場所に依存せず、安全に業務を遂行できる

ゼロトラストネットワークは許可された端末だけがアクセスできます。そのため、自宅やサテライトオフィス、喫茶店など場所を問わずどこでも安心してアクセスできます。

ゼロトラストのデメリット

1.コストがかかる

社内システムやアプリなどにアクセス許可したあとも、不審な動きや異常がないかなどをチェックしなければなりません。アクセス許可をした端末は、常に行動を監視する必要があるため、ランニングコストがかかります。

しかし、セキュリティを怠ると個人情報や機密情報が漏えいする恐れがあります。情報が漏えいしてしまった場合、大きな経済的、社会的損失を生みます。損害賠償を求められることがあり、ランニングコストよりも情報漏えいした場合の損失の方が大きくなります。

2.業務上は利便性が悪くなる場合もある

全てを信頼しないという点からアクセス制限などのセキュリティ対策により認証の回数が増え、業務上は利便性が悪くなってしまう場合があります。

ゼロトラストはまだ、初期段階なので今後どのように進化発展していくかはわかりませんが、少なくとも従来のセキュリティのやり方では通用しなくなっているのが情報セキュリティの現状です。

CSIRT(シーサート)

CSIRTとは「Computer Security Incident Response Team」の略語で、「シーサート」と読み「コンピュータに関するセキュリティ事故の対応チーム」。

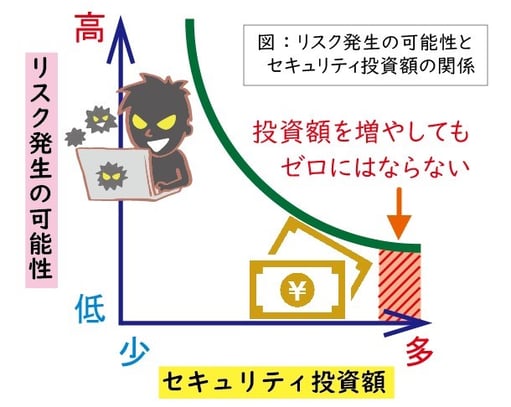

完璧なセキュリティ対策を求めるとしたら、多額のコストが掛かってしまいます。しかも、リスク発生の可能性をゼロにすることは不可能です。セキュリティ対策を実行してある程度までリスクを低減したら、セキュリティ事故が発生する前提で事故発生時に迅速に対応可能な体制を構築する方が効果的です。ここにCSIRTが求められる理由が存在する。

セキュリティに何らかの問題が発生した際に行う「消火活動」(=事後対応)の側面と、平時から外部との交流を持ち、情報収集や啓蒙活動などを行う「防火活動」(=事前対応)という両方の側面が必要です。

セキュリティ事故が発生した場合、迅速な経営判断を迫られることが十分考えられるので、CSIRTは経営層と十分に連携して、「ジャッジする機能」を自社で持つスキームにすることが重要です。セキュリティベンダーなどへ委託する場合でも、自社でジャッジできる機能は必要です。

「事故はいつか起きる」という前提の下、社内組織における横の連携、あるいは社外チームと連携し、社内外のステークホルダーを含めたCSIRTを構築することが重要。また、グローバル企業であれば、日本国内の本社や支社だけでなく、海外にも多くの拠点があるでしょうから、各拠点が情報や問題を共有し、企業全体でセキュリティ事故対応能力を向上させる必要があります。

EOF